High tech

Comment voir les mises à jour sur la PS5 ?

Garder votre PlayStation 5 à jour est crucial pour une expérience de jeu optimale. Cet article vous guide à travers les étapes pour vérifier et …

Lire plusComment télécharger Mistral AI ?

Découvrez comment télécharger et utiliser Mistral AI, une plateforme avant-gardiste offrant des modèles open source et une API puissante. Ce guide détaillé vous aidera à …

Lire plusLa perplexité est-elle meilleure que le ChatGPT ?

Dans le monde de l’intelligence artificielle et du traitement automatique du langage, comprendre la différence entre la perplexité et ChatGPT est essentiel. La perplexité mesure …

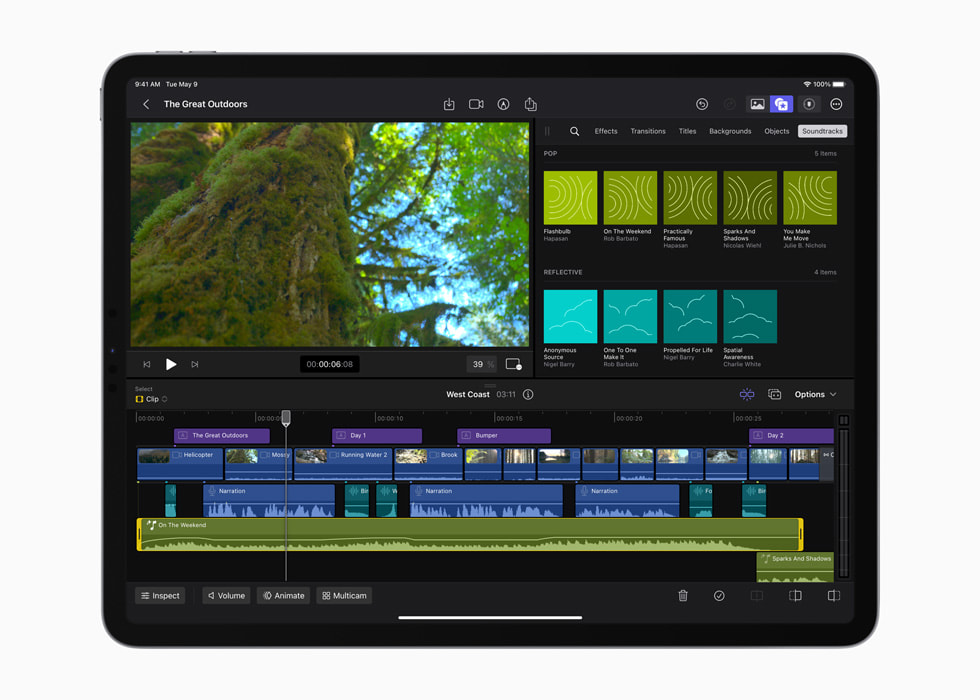

Lire plusC’est quoi les Jeux cloud ?

Le cloud gaming, ou jeu en nuage, révolutionne le secteur des jeux vidéo en permettant de jouer sur divers appareils sans hardware spécifique. Ce guide …

Lire plusQuelle est la Xbox la moins chère ?

Choisir une Xbox à petit prix nécessite de comprendre les modèles disponibles, de connaître les avantages des consoles d’occasion et de savoir où chercher les …

Lire plusAndroid

Téléphone

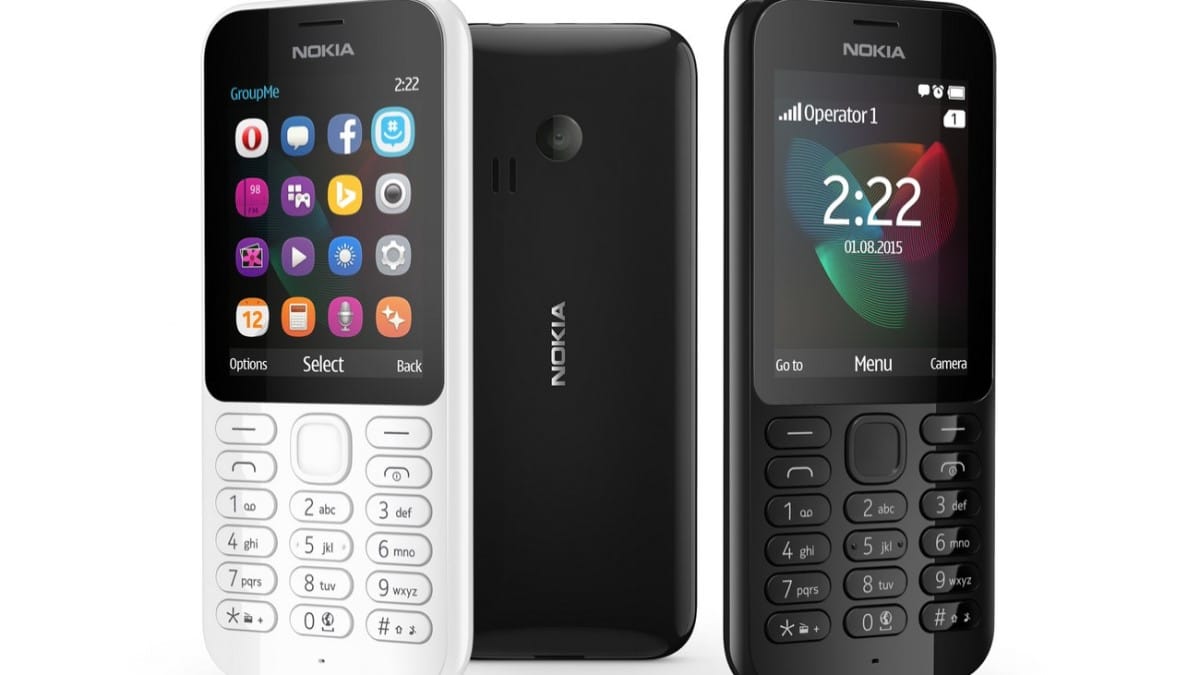

Pourquoi acheter un DumbPhone ?

Découvrez pourquoi un dumbphone pourrait être la solution idéale pour ceux qui cherchent à se déconnecter de l’hyperconnectivité. Entre bien-être, sécurité accrue, durabilité et économies, …