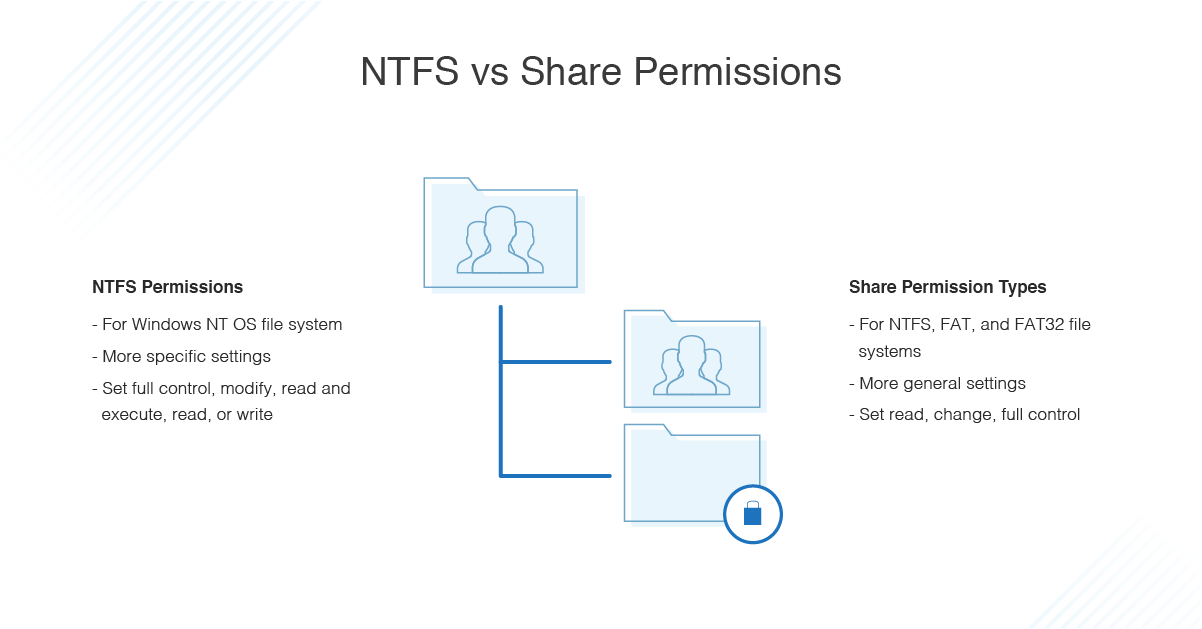

La gestion des permissions sur un serveur Windows impose un choix fréquent entre deux couches de contrôle, chacune avec ses avantages et ses limites. Comprendre comment les autorisations NTFS et de partage interagissent aide à sécuriser les données et à réduire les erreurs d’accès.

Pour les administrateurs responsables d’environnements Microsoft, Synology ou NetApp intégrés, connaître la logique de priorité et d’héritage évite les blocages inattendus. Pour faciliter la lecture, retenez les points clés résumés ci‑après.

A retenir :

- NTFS pour contrôle fin des fichiers et dossiers

- Permissions de partage pour accès réseau global

- Privilège effectif limité par la règle la plus stricte

- Gestion via groupes préférable aux comptes individuels

Après ces repères, choisir entre NTFS et partage selon le contexte d’accès

La logique change selon que l’utilisateur accède localement ou via le réseau, ce qui fait basculer le mode d’évaluation des droits. Pour des environnements mixtes impliquant Dell EMC, HPE ou QNAP, cette distinction oriente la stratégie de sécurité.

Le point crucial demeure la granularité offerte par NTFS, à opposer à l’ergonomie des permissions de partage qui restent plus globales. Comprendre cette différence prépare l’application de règles plus granulaires au niveau des fichiers.

Type de permission

Portée

Granularité

Appliquée localement

NTFS

Volume NTFS, fichiers et dossiers

Très fine, par fichier

Oui

Partage

Dossier partagé via SMB

Coarse, tout le partage

Non

Précedence

Conflits droits

La plus restrictive l’emporte

NTFS souvent prioritaire

Héritage

Propagation des droits

NTFS supporte l’héritage

Partage non hérité

À titre pratique, NTFS s’active sur tout volume formaté NTFS et s’applique aux comptes et groupes locaux et de domaine. Selon Varonis, le recours prioritaire aux NTFS permet d’assurer une cohérence entre accès locaux et réseau.

Cette priorité implique que, lors d’un accès réseau, l’évaluation finale combine les deux couches, mais retient la contrainte la plus stricte. Cela amène à privilégier NTFS pour la sécurité détaillée tout en conservant les permissions de partage pour la disponibilité réseau.

Gestion pratique :

- Limiter « Tout le monde » sur les partages

- Appliquer AGDLP pour structurer les groupes

- Utiliser le contrôleur de domaine pour groupes AD

- Automatiser via PowerShell ou icacls pour grande échelle

« J’ai perdu du temps à diagnostiquer un refus d’accès lié à un share restrictif alors que NTFS était permissif »

Jean D.

Ensuite, maîtriser l’héritage et la precedence pour réduire les incidents d’accès

Le mécanisme d’héritage NTFS permet de propager des droits depuis un dossier parent vers ses fils, ce qui simplifie la gestion. Cependant, il faut savoir quand bloquer ou remplacer l’héritage pour éviter des permissions non désirées.

En pratique, désactiver l’héritage peut être utile pour une racine de partage afin de définir des règles explicites. Ce réglage prépare la mise en place d’une stratégie plus granulaire expliquée dans la section suivante.

Comprendre l’héritage NTFS pour les dossiers partagés

Ce point montre pourquoi NTFS facilite la gestion à grande échelle quand on a de nombreux sous-dossiers à couvrir. L’héritage réduit le travail manuel et limite les oublis quand les règles de sécurité s’appliquent de manière cohérente.

Action

Effet

Quand l’utiliser

Activer héritage

Propagation automatique

Structures stables, même droits

Désactiver héritage

Contrôle explicite par objet

Racines partagées avec règles spécifiques

Remplacer permissions

Remplace droits enfants

Reconfiguration massive après incident

Convertir héritage

Conserver droits existants

Migration sans perte

Selon ManageEngine, les permissions inutilisées constituent des risques majeurs si elles ne sont pas auditées régulièrement. Un audit périodique identifie les comptes obsolètes et les privilèges excessifs.

- Planifier audits trimestriels pour groupes critiques

- Retirer comptes inactifs après procédure

- Documenter règles et responsables

« En auditant, nous avons réduit l’accès non nécessaire et renforcé notre conformité interne »

Claire M.

Enfin, déployer une politique opératoire pour appliquer le principe du moindre privilège

Appliquer le principe de moindre privilège exige une méthodologie claire autour de la gestion des groupes et des processus d’attribution. Pour les infrastructures mêlant Buffalo Technology, ASUSTOR et Seagate, l’approche reste identique : limiter les droits aux besoins réels.

Ce travail opérationnel suppose des tests avant déploiement et des comptes de validation pour éviter les interruptions de service. Le passage à l’opérationnel implique des outils d’automatisation et des procédures de validation.

Procédure concrète pour configurer NTFS et partage

Ce guide pratique décrit les étapes à suivre pour configurer un partage sécurisé avec des groupes appropriés. Commencez par définir les groupes AD, appliquez les droits de partage puis affinez avec NTFS pour une cohérence totale.

- Créer groupes AD selon AGDLP

- Attribuer droits de partage restreints

- Configurer NTFS en mode explicite

- Vérifier via Accès effectif

« J’ai implémenté AGDLP sur nos serveurs et les incidents de permission ont chuté significativement »

Marc L.

Selon Hackernoon, l’éducation autour des permissions reste un pilier pour réduire les erreurs humaines à long terme. Former les équipes évite les mauvaises pratiques telles que l’attribution de Contrôle total à des groupes larges.

Pour aller plus loin, combinez audits réguliers, automatisation via PowerShell, et revues périodiques des droits. Cette gouvernance prépare la conformité et protège contre les menaces internes.

Exemple d’outil et d’automatisation :

- icacls pour export et modification en masse

- PowerShell pour scripts récurrents

- Outils third-party pour reporting

Un dernier avis d’expert :

« Les partages doivent rester simples ; la finesse vient d’NTFS et des groupes »

Lucie N.

Source : Varonis, « NTFS vs. Share Permissions: Which to Use When and Why », Varonis ; Hackernoon, « Importance of file permissions », Hackernoon ; ManageEngine, « Unused permissions risk », ManageEngine.