Protéger son téléphone est devenu essentiel face aux menaces numériques et à la perte de données personnelles.

Ce guide pratique présente des mesures concrètes pour durcir un appareil et réduire les risques.

A retenir :

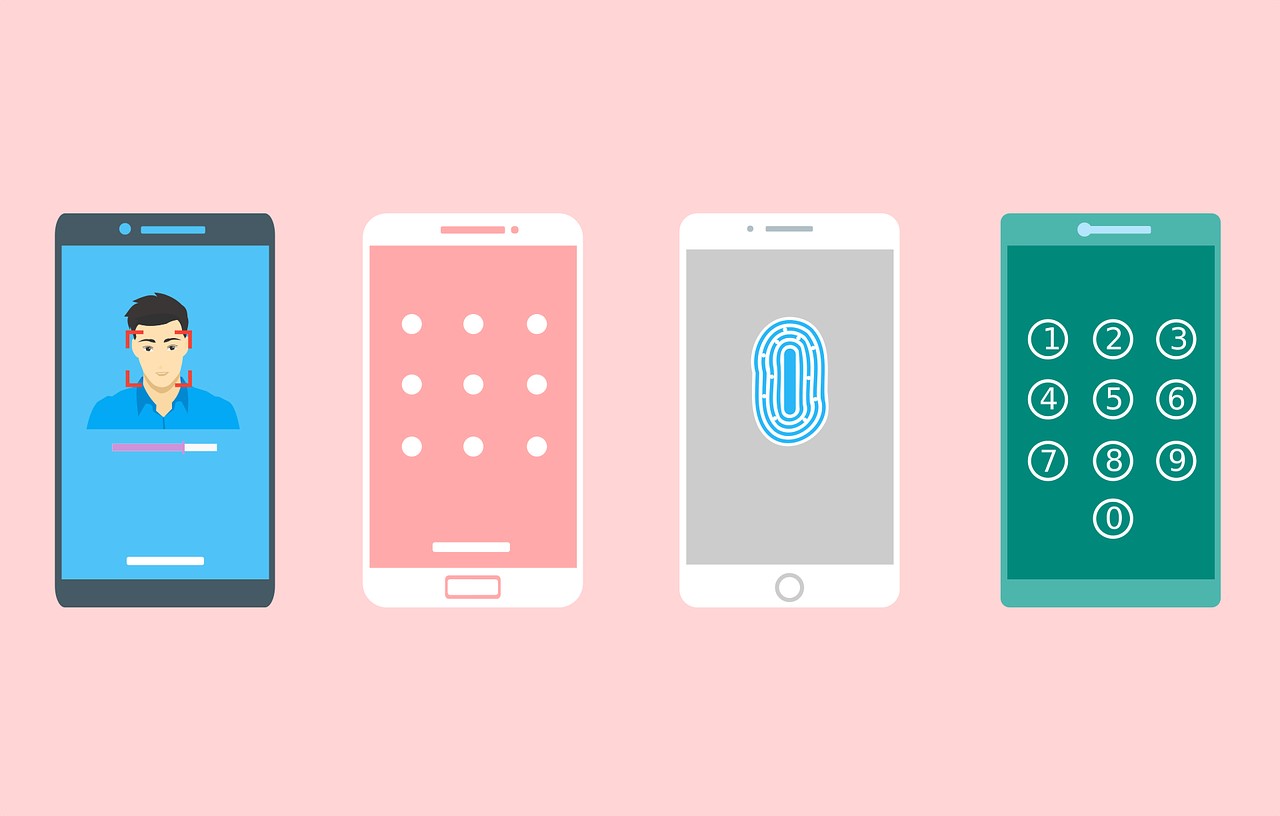

- Verrouillage fort long et biométrie activée, protection primaire du téléphone

- Mise à jour automatique des OS et des applications installées

- Utilisation d’antivirus reconnus et audits réguliers des permissions appliquées

- Chiffrement des sauvegardes et usage de VPN sur réseaux publics

Sécuriser l’accès et l’authentification mobile

Après les recommandations rapides, la priorité reste le contrôle strict des accès et de l’authentification.

Un verrouillage robuste empêche la plupart des attaques opportunistes visant les appareils mobiles.

Mesures techniques essentielles :

- Activer code PIN long ou mot de passe alphanumérique

- Configurer la biométrie avec un verrou secondaire fiable

- Activer le verrouillage automatique après courte durée d’inactivité

- Désactiver l’affichage des notifications sensibles sur l’écran verrouillé

Méthode

Sécurité

Usabilité

Recommandation

Code PIN long

Élevée

Bonne

Recommandé comme minimum

Mot de passe alphanumérique

Très élevée

Moins pratique

Idéal pour données sensibles

Biométrie

Élevée

Excellente

Complément avec code

Verrouillage automatique

Variable

Transparent

Paramétrer courte durée

La combinaison de code fort et biométrie réduit nettement le risque d’accès non autorisé ciblé.

« J’ai perdu mon téléphone une fois, le code long et le chiffrement ont empêché tout accès. »

Jean N.

Choisir entre code, mot de passe et biométrie

Ce point détaille les forces et limites des méthodes d’authentification disponibles sur mobile.

La biométrie offre confort et rapidité, mais un code demeure nécessaire comme secours en cas d’échec.

Paramètres pratiques et recommandations d’activation

Selon ANSSI, activer les protections natives et limiter les tentatives d’accès améliore la sécurité générale.

Enfin, vérifiez que la réinitialisation d’usine requiert une authentification pour éviter le contournement.

Gérer applications, permissions et stores tiers

En renforçant l’accès, il devient pertinent d’examiner les applications et leurs permissions avant installation.

Les applications mal configurées ou provenant de stores tiers restent une source fréquente d’intrusion.

Contrôle des applications :

- Révoquer permissions sensibles aux applications non essentielles

- Installer depuis stores officiels et vérifier éditeur et avis

- Limiter accès aux capteurs et fichiers via paramètres dédiés

- Activer sandboxing et éviter applications en arrière-plan non vérifiées

Évaluer les antivirus et solutions mobiles

Ce sous-chapitre compare rapidement les suites de sécurité disponibles sur mobile.

Solution

Type

Impact performances

Commentaire

Avast

Antivirus

Modéré

Bonne détection pour usages courants

Bitdefender

Antivirus

Faible

Reconnu pour faible empreinte

Kaspersky

Antivirus

Modéré

Solide détection selon laboratoires

Norton

Suite sécurité

Modéré

Bonne ergonomie et protection

McAfee

Suite sécurité

Modéré

Fonctions réseau et antiphishing

F-Secure

Antivirus

Faible

Orienté confidentialité

Trend Micro

Antivirus

Modéré

Filtrage web efficace

Lookout

Antivirus

Faible

Bon pour détection d’apps malveillantes

Selon AV-TEST, certains laboratoires confirment des taux de détection élevés pour plusieurs solutions citées.

« Depuis que j’ai installé un antivirus recommandé, j’ai évité deux installations malveillantes. »

Marc N.

Stores alternatifs et risques associés

Ce point explique pourquoi les stores non officiels augmentent le risque d’applications compromises.

Vérifier la signature de l’éditeur et préférer les versions distribuées officiellement réduit significativement l’exposition.

La prochaine étape consiste à protéger la connectivité et la résilience des données face aux incidents.

Sécurité réseau, sauvegarde et réponse aux incidents mobiles

Après contrôle des applications, la protection réseau et la gestion des sauvegardes deviennent essentielles pour la continuité.

Une stratégie de sauvegarde chiffrée et des règles réseau cohérentes limitent l’impact d’un vol ou d’un piratage.

Bonnes pratiques réseau :

- Utiliser VPN fiable sur Wi‑Fi public et activer firewall si possible

- Désactiver le partage automatique et le Bluetooth quand inutilisé

- Préférer la 4G/5G pour transactions sensibles sur réseaux non fiables

- Vérifier certificats et réseau avant saisie d’identifiants sensibles

VPN, Wi‑Fi public et anti‑phishing mobile

Ce paragraphe décrit comment un VPN et des comportements prudents réduisent l’exposition réseau.

Selon CNIL, éviter le Wi‑Fi public non sécurisé et activer le VPN protège la confidentialité des échanges.

« J’ai perdu des identifiants lors d’un Wi‑Fi public, depuis j’utilise un VPN payant. »

Claire N.

Sauvegardes chiffrées et plan de récupération

Ce passage précise les options de sauvegarde sécurisée, locale ou cloud, et le chiffrement recommandé.

Chiffrer les sauvegardes et tester la restauration permet de réduire les pertes de données lors d’incident.

« Une bonne sauvegarde m’a permis de restaurer mes données après un vol sans perte significative. »

Paul N.

« À mon avis, la formation utilisateur reste l’élément le plus négligé de la sécurité mobile. »

Élodie N.

Source : ANSSI, « Guide de la sécurité des appareils mobiles », ANSSI, 2021 ; CNIL, « Protéger son smartphone », CNIL, 2020 ; AV-TEST GmbH, « Mobile Security Test 2024 », AV-TEST, 2024.