L’Internet des objets réunit des appareils physiques, des capteurs et des logiciels qui communiquent via Internet. Il transforme la domotique, la santé, l’industrie et les villes par des données exploitables en temps réel.

Des thermostats Philips Hue et Tado aux capteurs Netatmo, l’éventail des objets connectés est vaste. Ce tour d’horizon prépare un point synthétique sur usages, réseaux, sécurité et modèles économiques.

A retenir :

- Domotique et confort, éclairage, chauffage, sécurité domestique connectés

- Santé et bien-être, objets de mesure et suivi personnel

- Industrie et logistique, capteurs, maintenance prédictive, gestion des stocks

- Réseaux et standards, Sigfox, LoRaWAN, NB-IoT, LTE-M opérateurs

Types d’objets IoT : domestique, santé, industrie

À partir des usages résumés, examinons les principales familles d’objets IoT et leurs fonctions. Les objets domestiques incluent ampoules, thermostats et capteurs de présence pour optimiser le confort. En santé, montres et balances Withings apportent des mesures de rythme et bien-être quotidien.

Pour l’industrie, capteurs robustes surveillent température, vibration et performance des machines en continu. Ces dispositifs peuvent être associés à des jumeaux numériques et à de l’analyse en périphérie pour agir rapidement. Ces éléments se déclinent ensuite en solutions logistiques, urbaines et de mobilité.

Catégorie

Exemples d’objets

Marques représentatives

Domotique

Ampoules, thermostats, capteurs, volets

Philips Hue, Tado, Somfy, Legrand, Bticino

Santé

Montres, balances, capteurs biométriques

Withings

Industrie / Logistique

Capteurs vibration, RFID, suivi d’actifs

Solutions industrielles, dispositifs compatibles Sigfox

Mobilité & drones

Drones, trackers, boîtiers télématiques

Parrot, Archos

Exemples par secteur : Les cas cités illustrent les utilisations réelles et la diversité technologique observée. Ces applications montrent aussi comment se construisent des chaînes de valeur mêlant capteurs et plateformes cloud.

- Éclairage adaptatif avec Philips Hue

- Thermostats intelligents Tado pour programmation et économies

- Capteurs industriels pour maintenance prédictive

- Balances et montres Withings pour suivi médical domicilié

Ces catégories montrent la diversité des capteurs et actionneurs déployés sur le terrain. Le fonctionnement dépend ensuite des réseaux et protocoles choisis pour relier ces objets.

Réseaux IoT et protocoles : Sigfox, LoRaWAN, NB-IoT

Après avoir identifié les objets, examinons les réseaux assurant la connectivité et l’échange de données. Les réseaux LPWAN facilitent la communication longue portée avec une consommation énergétique réduite. Sigfox et LoRaWAN exploitent les bandes ISM pour minimiser les coûts d’exploitation réseau.

En parallèle, NB-IoT et LTE-M utilisent des bandes licenciées pour des communications plus riches. Selon l’ETH de Zurich, la nature du réseau conditionne autonomie et volume de données. Selon l’ITU, le choix du protocole influence la sécurité et l’interopérabilité.

Protocole

Bande

Avantage

Limite

Sigfox

ISM, UNB

Basse consommation, pénétration bâtiment

12 octets uplink, messages limités

LoRaWAN

ISM

Grande flexibilité, réseau privé possible

Duty cycle et downlinks limités

NB-IoT

Bandes licenciées

Couverture opérateur, robustesse

Coût et dépendance opérateur

LTE-M

Bandes cellulaires

Bi-directionnel, mobilité

Consommation supérieure au LPWAN

Choix réseaux selon usage : Le choix du réseau dépend des volumes échangés, de l’autonomie et du modèle économique visé. Les opérateurs adaptent leurs offres selon les besoins sectoriels.

- Sigfox pour messages rares et longue autonomie

- LoRaWAN pour réseaux privés et forte flexibilité

- NB-IoT pour volumes plus importants et couverture opérateur

- LTE-M pour communications bi-directionnelles et mobilité

« J’ai déployé des capteurs LoRaWAN sur des ruches, et l’autonomie des piles a surpris l’équipe »

Marc N.

La sélection du réseau influe sur la sécurité, la latence et les coûts opérationnels des solutions IoT. Ces choix entraînent des contraintes techniques et juridiques qui ouvrent la question de la confiance et de la gouvernance.

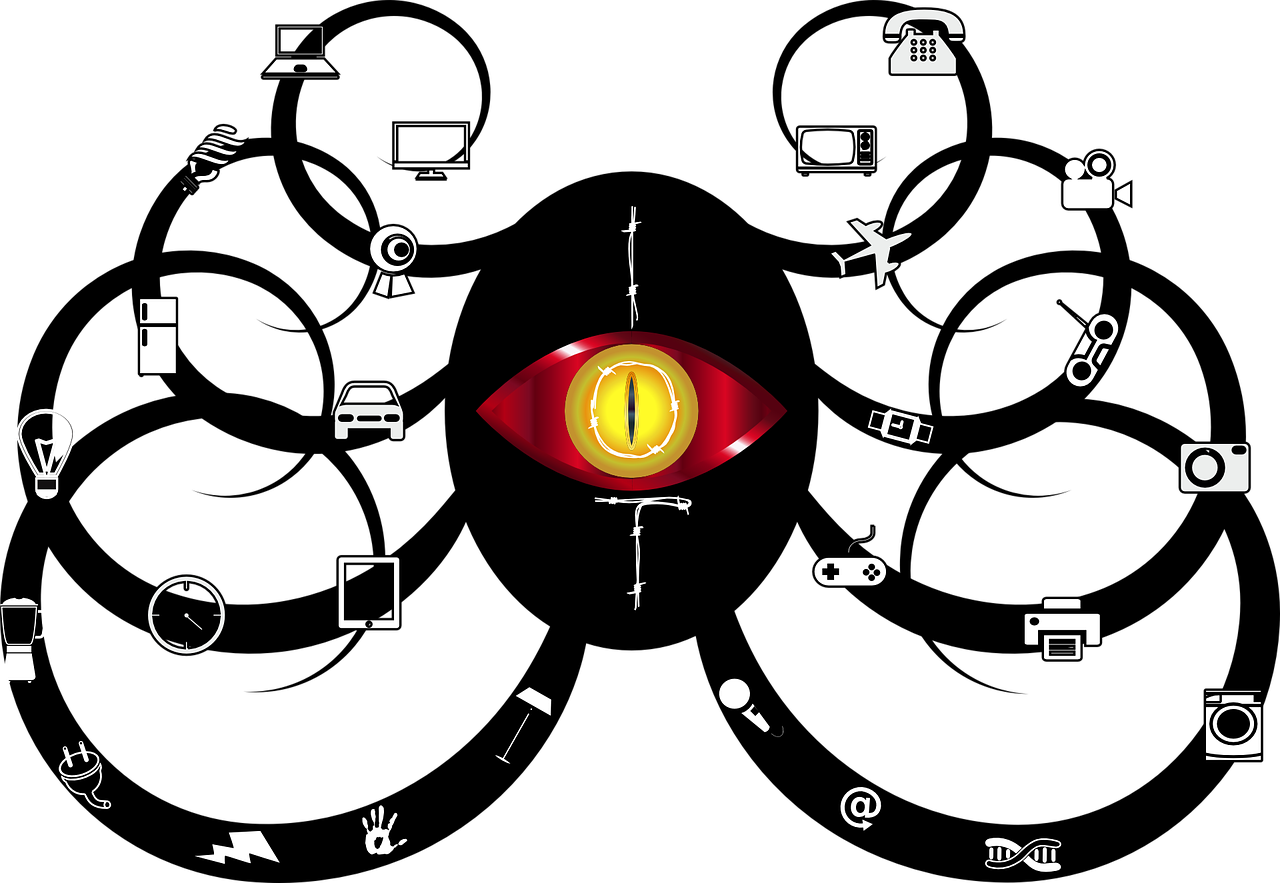

Sécurité, vie privée et gouvernance de l’IoT

Après le réseau, la protection des données et la gouvernance deviennent cruciales pour tout déploiement IoT. De nombreux dispositifs souffrent d’absence de mises à jour, rendant leur sécurité obsolète rapidement. Selon l’ETH de Zurich, les systèmes ouverts et transparents renforcent la confiance et limitent les abus.

Selon l’ITU, l’IdO nécessite des normes garantissant l’interopérabilité et la protection des données personnelles. Les incidents historiques, comme le piratage de véhicules ou d’objets domestiques, illustrent ces risques. Selon McKinsey, la gouvernance influe directement sur l’adoption par les consommateurs et les entreprises.

Risques techniques et solutions de sécurité

Ce chapitre analyse les failles techniques et les réponses possibles pour sécuriser les objets. Des équipes comme celle du LAAS-CNRS testent des empreintes numériques pour bloquer les usurpations d’identité. Jonathan Roux a proposé des algorithmes de machine learning capables d’identifier des communications radio illégitimes.

L’objectif est que l’objet connecté puisse alerter l’utilisateur ou se défendre sans intervention extérieure. L’intégration de fonctions de détection dans les contrôleurs radio montre déjà des résultats probants. La sécurité embarquée reste une priorité pour les fabricants et opérateurs.

Principales mesures de mitigation : Les bonnes pratiques incluent mise à jour signée, authentification forte, et segmentations réseaux adaptées. Ces mesures réduisent significativement les surfaces d’attaque.

- Mises à jour signées et automatisées

- Authentification et empreintes numériques

- Monitoring des anomalies par machine learning

- Segmentation réseau et durcissement matériel

« En tant que responsable IT, j’ai vu des firmwares non mis à jour compromettre des réseaux entiers »

Sophie N.

Gouvernance, réglementation et impacts sociétaux

Cette section aborde les cadres juridiques, la vie privée et les débats éthiques autour de l’IdO. Les inquiétudes portent sur la manipulation de données, la surveillance et la perte d’autonomie individuelle. Des initiatives comme Nervousnet promeuvent une gouvernance plus transparente et participative.

Selon McKinsey, l’IdO ouvre des opportunités économiques substantielles mais exige des règles pour protéger les citoyens. Les controverses autour des téléviseurs ou des compteurs intelligents montrent la défiance possible. Des standards ouverts et des politiques publiques adaptées restent indispensables.

Enjeux de gouvernance : La gouvernance doit inclure responsabilité, interopérabilité et droit à la portabilité des données. Ces principes permettent de concilier innovation et protection des droits.

- Consentement utilisateur renforcé

- Interopérabilité et standards ouverts

- Durabilité et sobriété numérique

- Responsabilité légale des fabricants

« Le dispositif a permis à notre municipalité d’optimiser la collecte des déchets et de réduire les coûts »

Julien N.

« La gouvernance doit être centrée sur l’utilisateur pour éviter dérives et manipulations »

Claire N.

La gouvernance et la sécurité conditionnent l’acceptation sociale et la viabilité économique des projets IoT. Pour approfondir, les documents de référence et études citées ci-après permettent de vérifier les faits exposés.

Source : Sophy Caulier et Didier Géneau, « Les réseaux pour objets connectés : la nouvelle guerre de l’Internet », Le Monde économie, 28 août 2016 ; Union internationale des télécommunications, « Présentation générale de l’Internet des objets (ITU-T Y.2060) », juin 2012 ; Dirk Helbing et Evangelos Pournaras, « Society: Build digital democracy », Nature, 2 novembre 2015.