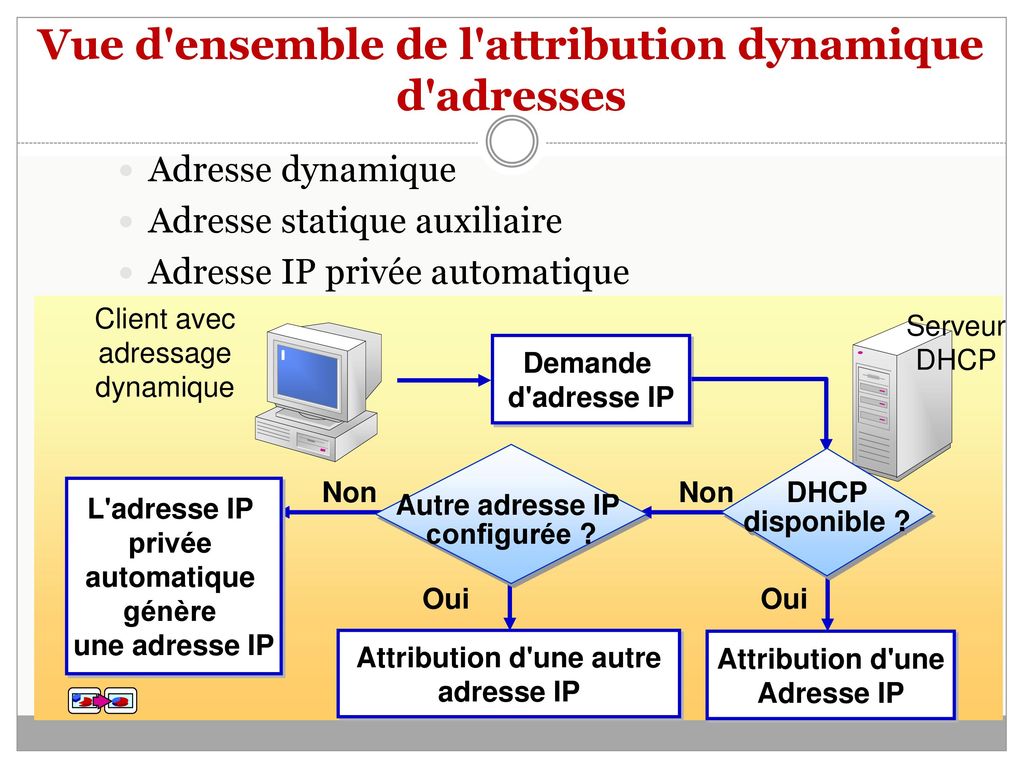

Le protocole DHCP organise l’attribution automatique des adresses IP et des paramètres réseau essentiels pour chaque appareil connecté. Il est largement déployé dans les environnements domestiques, les entreprises et les infrastructures cloud, et il facilite la mobilité des utilisateurs.

Ce fonctionnement discret évite les erreurs manuelles et accélère les déploiements réseau chez Cisco, HP Enterprise, Juniper et d’autres fabricants. Cette précision prépare l’examen détaillé des mécanismes, de la configuration et des protections possibles.

A retenir :

- Attribution automatique d’adresses IP et paramètres réseau

- Réduction des erreurs humaines et administration centralisée

- Compatibilité avec IPv4 et extensions vers IPv6

- Risque si serveur central non protégé ou non redondant

Fonctionnement détaillé du DHCP et DORA

Après le rappel synthétique, il convient d’expliquer l’échange DORA en profondeur pour saisir les enjeux opérationnels. Selon RFC 2131, le cycle Discover-Offer-Request-Ack structure la communication entre client et serveur DHCP.

Étapes du protocole expliquées pas à pas

Cette section détaille les quatre messages principaux et leur rôle précis dans l’allocation des adresses IP. Le client diffuse une requête Discover, les serveurs proposent une offre, le client demande et le serveur confirme l’attribution par ACK.

Selon Wikipédia, les ports UDP 67 et 68 restent standards et assurent l’échange entre client et serveur pour DHCPv4. Ces ports sont indispensables pour diagnostiquer un échec d’allocation lors d’un dépannage réseau.

Constructeur / Solution

Serveur DHCP

Relais DHCP

Support DHCPv6

Cisco

Oui, solutions IOS et serveurs dédiés

Oui

Oui

HP Enterprise

Oui, intégration NAC

Oui

Oui

Juniper

Oui, Junos support

Oui

Oui

Ubiquiti

Oui, contrôleur UniFi

Partiel

Partiel

À titre d’exemple, un routeur domestique D-Link ou Netgear fournit souvent un serveur DHCP basique pour les foyers connectés. Cette simplicité contraste avec les capacités avancées présentes chez Fortinet ou Aruba dans les réseaux d’entreprise.

Risques observés en production :

- Usurpation de serveur DHCP par hôte malveillant

- Épuisement de pool via requêtes falsifiées

- Mauvaise configuration DNS générant indisponibilité

- Propagation d’une mauvaise gateway vers tous les clients

« Une fois que nous avons activé DHCP Snooping, les incidents malveillants ont fortement diminué »

Julie R.

Mesures défensives et recommandations pratiques

Cette section propose des actions précises pour durcir un déploiement DHCP, incluant segmentation VLAN et listes de ports autorisés. L’usage combiné de DHCP Snooping, ACL et 802.1X limite les impersonations de serveurs et les accès non autorisés.

Checklist de protection :

- Activer DHCP Snooping sur commutateurs gérés

- Segmenter le trafic sur VLAN distincts

- Mettre en place du monitoring et des alertes

- Documenter et auditer régulièrement les réservations

« En production, la surveillance des logs DHCP a permis d’identifier une attaque avant impact »

Pauline M.

La seconde vidéo illustre la mise en œuvre de DHCP Snooping et des ACL sur des commutateurs courants. Les démonstrations pratiques incluent des exemples sur Cisco et Juniper, aidant à appliquer immédiatement les recommandations.

Enfin, l’usage d’outils IPAM et l’intégration avec les pare-feux Fortinet permettent d’optimiser la visibilité sur les concessions DHCP. Cette visibilité se révèle essentielle pour anticiper l’épuisement de pool et les usages anormaux.

« La centralisation DHCP, correctement protégée, reste la meilleure option pour gérer de nombreux appareils »

Olivier B.

Source : IETF, « RFC 2131 Dynamic Host Configuration Protocol », 1997 ; Wikipédia, « Dynamic Host Configuration Protocol », Wikipédia, 2025 ; Futura, « Définition DHCP », Futura, 2024.

Enfin, la mise en œuvre pratique et la surveillance continue garantissent que DHCP reste un atout pour tout réseau moderne, qu’il s’agisse d’un petit bureau utilisant Zyxel ou d’un datacenter équipé par Alcatel-Lucent. Cette vigilance évite les pannes généralisées et protège les flux critiques.

Paramétrage recommandé :

- Plages distinctes pour utilisateur et invités

- Durées de bail courtes pour environnements mobiles

- Réservations MAC pour serveurs et imprimantes

- Intégration DNS dynamique si disponible

En pratique, Windows Server, Linux ISC-DHCP et pfSense offrent des interfaces différentes mais comparables pour ces tâches. Les commandes PowerShell et les fichiers de configuration sur Linux restent courants pour l’automatisation.

Haute disponibilité et intégration fournisseur

Ce passage explique la nécessité du basculement et de la synchronisation des concessions entre serveurs DHCP. Les solutions entre Cisco, Alcatel-Lucent et Fortinet proposent des mécanismes de failover pour maintenir l’attribution des adresses en cas de panne.

Fonction HA

Approche

Avantage

Basculement principal-secondaire

Synchronisation des concessions

Continuité du service

Répartition de charge

Serveurs multiples partageant pools

Scalabilité

Relais DHCP

Transmission inter-sous-réseau

Centralisation possible

DNS dynamique

Enregistrement automatique

Résolution d’hôtes fiable

L’intégration avec des équipements Aruba, Zyxel ou Netgear diffère selon les modèles, mais les principes restent identiques. Cette configuration robuste ouvre la porte au réglage fin de la sécurité DHCP, abordée ensuite.

Cette vidéo offre des démonstrations concrètes de configuration sur plusieurs plateformes, utiles pour l’implémentation pas à pas. Elle complète les notions techniques et aide à réduire les erreurs de paramétrage courantes.

Sécurité, risques et bonnes pratiques pour DHCP

Par conséquent, la sécurité doit combiner prévention, détection et segmentation pour limiter l’impact des attaques liées à DHCP. Selon Wikipedia, les attaques DHCP snooping et famine DHCP figurent parmi les menaces documentées et observées en entreprise.

Menaces courantes et exemples réels

Ce passage identifie les vecteurs d’attaque et illustre leur mécanisme avec cas concrets et mesures de détection. Un faux serveur DHCP peut rediriger les flux ou provoquer des interruptions massives si le réseau n’est pas protégé.

Risques observés en production :

- Usurpation de serveur DHCP par hôte malveillant

- Épuisement de pool via requêtes falsifiées

- Mauvaise configuration DNS générant indisponibilité

- Propagation d’une mauvaise gateway vers tous les clients

« Une fois que nous avons activé DHCP Snooping, les incidents malveillants ont fortement diminué »

Julie R.

Mesures défensives et recommandations pratiques

Cette section propose des actions précises pour durcir un déploiement DHCP, incluant segmentation VLAN et listes de ports autorisés. L’usage combiné de DHCP Snooping, ACL et 802.1X limite les impersonations de serveurs et les accès non autorisés.

Checklist de protection :

- Activer DHCP Snooping sur commutateurs gérés

- Segmenter le trafic sur VLAN distincts

- Mettre en place du monitoring et des alertes

- Documenter et auditer régulièrement les réservations

« En production, la surveillance des logs DHCP a permis d’identifier une attaque avant impact »

Pauline M.

La seconde vidéo illustre la mise en œuvre de DHCP Snooping et des ACL sur des commutateurs courants. Les démonstrations pratiques incluent des exemples sur Cisco et Juniper, aidant à appliquer immédiatement les recommandations.

Enfin, l’usage d’outils IPAM et l’intégration avec les pare-feux Fortinet permettent d’optimiser la visibilité sur les concessions DHCP. Cette visibilité se révèle essentielle pour anticiper l’épuisement de pool et les usages anormaux.

« La centralisation DHCP, correctement protégée, reste la meilleure option pour gérer de nombreux appareils »

Olivier B.

Source : IETF, « RFC 2131 Dynamic Host Configuration Protocol », 1997 ; Wikipédia, « Dynamic Host Configuration Protocol », Wikipédia, 2025 ; Futura, « Définition DHCP », Futura, 2024.

Enfin, la mise en œuvre pratique et la surveillance continue garantissent que DHCP reste un atout pour tout réseau moderne, qu’il s’agisse d’un petit bureau utilisant Zyxel ou d’un datacenter équipé par Alcatel-Lucent. Cette vigilance évite les pannes généralisées et protège les flux critiques.

Points opérationnels essentiels :

- Découverte du serveur via diffusion sur le sous-réseau

- Offre d’adresse contrôlée par un pool centralisé

- Demande client confirmant l’offre la plus adaptée

- ACK final pour valider et fixer la durée du bail

« J’ai remplacé manuellement des IP pendant des mois avant d’activer DHCP, le gain de temps a été immédiat »

Marc L.

La compréhension de ces échanges aide à identifier les pannes courantes comme l’APIPA sous Windows, indiquant l’absence de serveur DHCP accessible. Cette analyse conduit naturellement à la configuration et à la sécurité du service.

Pour illustrer, une PME fictive nommée AtelierTech a réduit ses tickets réseau en centralisant DHCP sur un serveur redondant. Cette réduction concrète d’incidents motive la suite dédiée à la mise en œuvre.

Configurer un serveur DHCP sécurisé et résilient

Enchaînement logique : après le fonctionnement, la configuration doit garantir disponibilité et contrôles d’accès pour éviter des pannes généralisées. Selon Futura, une infrastructure DHCP doit inclure redondance et documentation pour limiter les risques opérationnels.

Étapes pratiques de configuration serveur

Ce paragraphe présente un guide pragmatique pour définir plages, réservations et options réseau essentielles. Définir des pools clairs, réserver les adresses critiques et paramétrer DNS, passerelle et durée de bail figurent parmi les priorités.

Paramétrage recommandé :

- Plages distinctes pour utilisateur et invités

- Durées de bail courtes pour environnements mobiles

- Réservations MAC pour serveurs et imprimantes

- Intégration DNS dynamique si disponible

En pratique, Windows Server, Linux ISC-DHCP et pfSense offrent des interfaces différentes mais comparables pour ces tâches. Les commandes PowerShell et les fichiers de configuration sur Linux restent courants pour l’automatisation.

Haute disponibilité et intégration fournisseur

Ce passage explique la nécessité du basculement et de la synchronisation des concessions entre serveurs DHCP. Les solutions entre Cisco, Alcatel-Lucent et Fortinet proposent des mécanismes de failover pour maintenir l’attribution des adresses en cas de panne.

Fonction HA

Approche

Avantage

Basculement principal-secondaire

Synchronisation des concessions

Continuité du service

Répartition de charge

Serveurs multiples partageant pools

Scalabilité

Relais DHCP

Transmission inter-sous-réseau

Centralisation possible

DNS dynamique

Enregistrement automatique

Résolution d’hôtes fiable

L’intégration avec des équipements Aruba, Zyxel ou Netgear diffère selon les modèles, mais les principes restent identiques. Cette configuration robuste ouvre la porte au réglage fin de la sécurité DHCP, abordée ensuite.

Cette vidéo offre des démonstrations concrètes de configuration sur plusieurs plateformes, utiles pour l’implémentation pas à pas. Elle complète les notions techniques et aide à réduire les erreurs de paramétrage courantes.

Sécurité, risques et bonnes pratiques pour DHCP

Par conséquent, la sécurité doit combiner prévention, détection et segmentation pour limiter l’impact des attaques liées à DHCP. Selon Wikipedia, les attaques DHCP snooping et famine DHCP figurent parmi les menaces documentées et observées en entreprise.

Menaces courantes et exemples réels

Ce passage identifie les vecteurs d’attaque et illustre leur mécanisme avec cas concrets et mesures de détection. Un faux serveur DHCP peut rediriger les flux ou provoquer des interruptions massives si le réseau n’est pas protégé.

Risques observés en production :

- Usurpation de serveur DHCP par hôte malveillant

- Épuisement de pool via requêtes falsifiées

- Mauvaise configuration DNS générant indisponibilité

- Propagation d’une mauvaise gateway vers tous les clients

« Une fois que nous avons activé DHCP Snooping, les incidents malveillants ont fortement diminué »

Julie R.

Mesures défensives et recommandations pratiques

Cette section propose des actions précises pour durcir un déploiement DHCP, incluant segmentation VLAN et listes de ports autorisés. L’usage combiné de DHCP Snooping, ACL et 802.1X limite les impersonations de serveurs et les accès non autorisés.

Checklist de protection :

- Activer DHCP Snooping sur commutateurs gérés

- Segmenter le trafic sur VLAN distincts

- Mettre en place du monitoring et des alertes

- Documenter et auditer régulièrement les réservations

« En production, la surveillance des logs DHCP a permis d’identifier une attaque avant impact »

Pauline M.

La seconde vidéo illustre la mise en œuvre de DHCP Snooping et des ACL sur des commutateurs courants. Les démonstrations pratiques incluent des exemples sur Cisco et Juniper, aidant à appliquer immédiatement les recommandations.

Enfin, l’usage d’outils IPAM et l’intégration avec les pare-feux Fortinet permettent d’optimiser la visibilité sur les concessions DHCP. Cette visibilité se révèle essentielle pour anticiper l’épuisement de pool et les usages anormaux.

« La centralisation DHCP, correctement protégée, reste la meilleure option pour gérer de nombreux appareils »

Olivier B.

Source : IETF, « RFC 2131 Dynamic Host Configuration Protocol », 1997 ; Wikipédia, « Dynamic Host Configuration Protocol », Wikipédia, 2025 ; Futura, « Définition DHCP », Futura, 2024.

Enfin, la mise en œuvre pratique et la surveillance continue garantissent que DHCP reste un atout pour tout réseau moderne, qu’il s’agisse d’un petit bureau utilisant Zyxel ou d’un datacenter équipé par Alcatel-Lucent. Cette vigilance évite les pannes généralisées et protège les flux critiques.

Paramétrage recommandé :

- Plages distinctes pour utilisateur et invités

- Durées de bail courtes pour environnements mobiles

- Réservations MAC pour serveurs et imprimantes

- Intégration DNS dynamique si disponible

En pratique, Windows Server, Linux ISC-DHCP et pfSense offrent des interfaces différentes mais comparables pour ces tâches. Les commandes PowerShell et les fichiers de configuration sur Linux restent courants pour l’automatisation.

Haute disponibilité et intégration fournisseur

Ce passage explique la nécessité du basculement et de la synchronisation des concessions entre serveurs DHCP. Les solutions entre Cisco, Alcatel-Lucent et Fortinet proposent des mécanismes de failover pour maintenir l’attribution des adresses en cas de panne.

Fonction HA

Approche

Avantage

Basculement principal-secondaire

Synchronisation des concessions

Continuité du service

Répartition de charge

Serveurs multiples partageant pools

Scalabilité

Relais DHCP

Transmission inter-sous-réseau

Centralisation possible

DNS dynamique

Enregistrement automatique

Résolution d’hôtes fiable

L’intégration avec des équipements Aruba, Zyxel ou Netgear diffère selon les modèles, mais les principes restent identiques. Cette configuration robuste ouvre la porte au réglage fin de la sécurité DHCP, abordée ensuite.

Cette vidéo offre des démonstrations concrètes de configuration sur plusieurs plateformes, utiles pour l’implémentation pas à pas. Elle complète les notions techniques et aide à réduire les erreurs de paramétrage courantes.

Sécurité, risques et bonnes pratiques pour DHCP

Par conséquent, la sécurité doit combiner prévention, détection et segmentation pour limiter l’impact des attaques liées à DHCP. Selon Wikipedia, les attaques DHCP snooping et famine DHCP figurent parmi les menaces documentées et observées en entreprise.

Menaces courantes et exemples réels

Ce passage identifie les vecteurs d’attaque et illustre leur mécanisme avec cas concrets et mesures de détection. Un faux serveur DHCP peut rediriger les flux ou provoquer des interruptions massives si le réseau n’est pas protégé.

Risques observés en production :

- Usurpation de serveur DHCP par hôte malveillant

- Épuisement de pool via requêtes falsifiées

- Mauvaise configuration DNS générant indisponibilité

- Propagation d’une mauvaise gateway vers tous les clients

« Une fois que nous avons activé DHCP Snooping, les incidents malveillants ont fortement diminué »

Julie R.

Mesures défensives et recommandations pratiques

Cette section propose des actions précises pour durcir un déploiement DHCP, incluant segmentation VLAN et listes de ports autorisés. L’usage combiné de DHCP Snooping, ACL et 802.1X limite les impersonations de serveurs et les accès non autorisés.

Checklist de protection :

- Activer DHCP Snooping sur commutateurs gérés

- Segmenter le trafic sur VLAN distincts

- Mettre en place du monitoring et des alertes

- Documenter et auditer régulièrement les réservations

« En production, la surveillance des logs DHCP a permis d’identifier une attaque avant impact »

Pauline M.

La seconde vidéo illustre la mise en œuvre de DHCP Snooping et des ACL sur des commutateurs courants. Les démonstrations pratiques incluent des exemples sur Cisco et Juniper, aidant à appliquer immédiatement les recommandations.

Enfin, l’usage d’outils IPAM et l’intégration avec les pare-feux Fortinet permettent d’optimiser la visibilité sur les concessions DHCP. Cette visibilité se révèle essentielle pour anticiper l’épuisement de pool et les usages anormaux.

« La centralisation DHCP, correctement protégée, reste la meilleure option pour gérer de nombreux appareils »

Olivier B.

Source : IETF, « RFC 2131 Dynamic Host Configuration Protocol », 1997 ; Wikipédia, « Dynamic Host Configuration Protocol », Wikipédia, 2025 ; Futura, « Définition DHCP », Futura, 2024.

Enfin, la mise en œuvre pratique et la surveillance continue garantissent que DHCP reste un atout pour tout réseau moderne, qu’il s’agisse d’un petit bureau utilisant Zyxel ou d’un datacenter équipé par Alcatel-Lucent. Cette vigilance évite les pannes généralisées et protège les flux critiques.

Points opérationnels essentiels :

- Découverte du serveur via diffusion sur le sous-réseau

- Offre d’adresse contrôlée par un pool centralisé

- Demande client confirmant l’offre la plus adaptée

- ACK final pour valider et fixer la durée du bail

« J’ai remplacé manuellement des IP pendant des mois avant d’activer DHCP, le gain de temps a été immédiat »

Marc L.

La compréhension de ces échanges aide à identifier les pannes courantes comme l’APIPA sous Windows, indiquant l’absence de serveur DHCP accessible. Cette analyse conduit naturellement à la configuration et à la sécurité du service.

Pour illustrer, une PME fictive nommée AtelierTech a réduit ses tickets réseau en centralisant DHCP sur un serveur redondant. Cette réduction concrète d’incidents motive la suite dédiée à la mise en œuvre.

Configurer un serveur DHCP sécurisé et résilient

Enchaînement logique : après le fonctionnement, la configuration doit garantir disponibilité et contrôles d’accès pour éviter des pannes généralisées. Selon Futura, une infrastructure DHCP doit inclure redondance et documentation pour limiter les risques opérationnels.

Étapes pratiques de configuration serveur

Ce paragraphe présente un guide pragmatique pour définir plages, réservations et options réseau essentielles. Définir des pools clairs, réserver les adresses critiques et paramétrer DNS, passerelle et durée de bail figurent parmi les priorités.

Paramétrage recommandé :

- Plages distinctes pour utilisateur et invités

- Durées de bail courtes pour environnements mobiles

- Réservations MAC pour serveurs et imprimantes

- Intégration DNS dynamique si disponible

En pratique, Windows Server, Linux ISC-DHCP et pfSense offrent des interfaces différentes mais comparables pour ces tâches. Les commandes PowerShell et les fichiers de configuration sur Linux restent courants pour l’automatisation.

Haute disponibilité et intégration fournisseur

Ce passage explique la nécessité du basculement et de la synchronisation des concessions entre serveurs DHCP. Les solutions entre Cisco, Alcatel-Lucent et Fortinet proposent des mécanismes de failover pour maintenir l’attribution des adresses en cas de panne.

Fonction HA

Approche

Avantage

Basculement principal-secondaire

Synchronisation des concessions

Continuité du service

Répartition de charge

Serveurs multiples partageant pools

Scalabilité

Relais DHCP

Transmission inter-sous-réseau

Centralisation possible

DNS dynamique

Enregistrement automatique

Résolution d’hôtes fiable

L’intégration avec des équipements Aruba, Zyxel ou Netgear diffère selon les modèles, mais les principes restent identiques. Cette configuration robuste ouvre la porte au réglage fin de la sécurité DHCP, abordée ensuite.

Cette vidéo offre des démonstrations concrètes de configuration sur plusieurs plateformes, utiles pour l’implémentation pas à pas. Elle complète les notions techniques et aide à réduire les erreurs de paramétrage courantes.

Sécurité, risques et bonnes pratiques pour DHCP

Par conséquent, la sécurité doit combiner prévention, détection et segmentation pour limiter l’impact des attaques liées à DHCP. Selon Wikipedia, les attaques DHCP snooping et famine DHCP figurent parmi les menaces documentées et observées en entreprise.

Menaces courantes et exemples réels

Ce passage identifie les vecteurs d’attaque et illustre leur mécanisme avec cas concrets et mesures de détection. Un faux serveur DHCP peut rediriger les flux ou provoquer des interruptions massives si le réseau n’est pas protégé.

Risques observés en production :

- Usurpation de serveur DHCP par hôte malveillant

- Épuisement de pool via requêtes falsifiées

- Mauvaise configuration DNS générant indisponibilité

- Propagation d’une mauvaise gateway vers tous les clients

« Une fois que nous avons activé DHCP Snooping, les incidents malveillants ont fortement diminué »

Julie R.

Mesures défensives et recommandations pratiques

Cette section propose des actions précises pour durcir un déploiement DHCP, incluant segmentation VLAN et listes de ports autorisés. L’usage combiné de DHCP Snooping, ACL et 802.1X limite les impersonations de serveurs et les accès non autorisés.

Checklist de protection :

- Activer DHCP Snooping sur commutateurs gérés

- Segmenter le trafic sur VLAN distincts

- Mettre en place du monitoring et des alertes

- Documenter et auditer régulièrement les réservations

« En production, la surveillance des logs DHCP a permis d’identifier une attaque avant impact »

Pauline M.

La seconde vidéo illustre la mise en œuvre de DHCP Snooping et des ACL sur des commutateurs courants. Les démonstrations pratiques incluent des exemples sur Cisco et Juniper, aidant à appliquer immédiatement les recommandations.

Enfin, l’usage d’outils IPAM et l’intégration avec les pare-feux Fortinet permettent d’optimiser la visibilité sur les concessions DHCP. Cette visibilité se révèle essentielle pour anticiper l’épuisement de pool et les usages anormaux.

« La centralisation DHCP, correctement protégée, reste la meilleure option pour gérer de nombreux appareils »

Olivier B.

Source : IETF, « RFC 2131 Dynamic Host Configuration Protocol », 1997 ; Wikipédia, « Dynamic Host Configuration Protocol », Wikipédia, 2025 ; Futura, « Définition DHCP », Futura, 2024.

Enfin, la mise en œuvre pratique et la surveillance continue garantissent que DHCP reste un atout pour tout réseau moderne, qu’il s’agisse d’un petit bureau utilisant Zyxel ou d’un datacenter équipé par Alcatel-Lucent. Cette vigilance évite les pannes généralisées et protège les flux critiques.

Points opérationnels essentiels :

- Découverte du serveur via diffusion sur le sous-réseau

- Offre d’adresse contrôlée par un pool centralisé

- Demande client confirmant l’offre la plus adaptée

- ACK final pour valider et fixer la durée du bail

« J’ai remplacé manuellement des IP pendant des mois avant d’activer DHCP, le gain de temps a été immédiat »

Marc L.

La compréhension de ces échanges aide à identifier les pannes courantes comme l’APIPA sous Windows, indiquant l’absence de serveur DHCP accessible. Cette analyse conduit naturellement à la configuration et à la sécurité du service.

Pour illustrer, une PME fictive nommée AtelierTech a réduit ses tickets réseau en centralisant DHCP sur un serveur redondant. Cette réduction concrète d’incidents motive la suite dédiée à la mise en œuvre.

Configurer un serveur DHCP sécurisé et résilient

Enchaînement logique : après le fonctionnement, la configuration doit garantir disponibilité et contrôles d’accès pour éviter des pannes généralisées. Selon Futura, une infrastructure DHCP doit inclure redondance et documentation pour limiter les risques opérationnels.

Étapes pratiques de configuration serveur

Ce paragraphe présente un guide pragmatique pour définir plages, réservations et options réseau essentielles. Définir des pools clairs, réserver les adresses critiques et paramétrer DNS, passerelle et durée de bail figurent parmi les priorités.

Paramétrage recommandé :

- Plages distinctes pour utilisateur et invités

- Durées de bail courtes pour environnements mobiles

- Réservations MAC pour serveurs et imprimantes

- Intégration DNS dynamique si disponible

En pratique, Windows Server, Linux ISC-DHCP et pfSense offrent des interfaces différentes mais comparables pour ces tâches. Les commandes PowerShell et les fichiers de configuration sur Linux restent courants pour l’automatisation.

Haute disponibilité et intégration fournisseur

Ce passage explique la nécessité du basculement et de la synchronisation des concessions entre serveurs DHCP. Les solutions entre Cisco, Alcatel-Lucent et Fortinet proposent des mécanismes de failover pour maintenir l’attribution des adresses en cas de panne.

Fonction HA

Approche

Avantage

Basculement principal-secondaire

Synchronisation des concessions

Continuité du service

Répartition de charge

Serveurs multiples partageant pools

Scalabilité

Relais DHCP

Transmission inter-sous-réseau

Centralisation possible

DNS dynamique

Enregistrement automatique

Résolution d’hôtes fiable

L’intégration avec des équipements Aruba, Zyxel ou Netgear diffère selon les modèles, mais les principes restent identiques. Cette configuration robuste ouvre la porte au réglage fin de la sécurité DHCP, abordée ensuite.

Cette vidéo offre des démonstrations concrètes de configuration sur plusieurs plateformes, utiles pour l’implémentation pas à pas. Elle complète les notions techniques et aide à réduire les erreurs de paramétrage courantes.

Sécurité, risques et bonnes pratiques pour DHCP

Par conséquent, la sécurité doit combiner prévention, détection et segmentation pour limiter l’impact des attaques liées à DHCP. Selon Wikipedia, les attaques DHCP snooping et famine DHCP figurent parmi les menaces documentées et observées en entreprise.

Menaces courantes et exemples réels

Ce passage identifie les vecteurs d’attaque et illustre leur mécanisme avec cas concrets et mesures de détection. Un faux serveur DHCP peut rediriger les flux ou provoquer des interruptions massives si le réseau n’est pas protégé.

Risques observés en production :

- Usurpation de serveur DHCP par hôte malveillant

- Épuisement de pool via requêtes falsifiées

- Mauvaise configuration DNS générant indisponibilité

- Propagation d’une mauvaise gateway vers tous les clients

« Une fois que nous avons activé DHCP Snooping, les incidents malveillants ont fortement diminué »

Julie R.

Mesures défensives et recommandations pratiques

Cette section propose des actions précises pour durcir un déploiement DHCP, incluant segmentation VLAN et listes de ports autorisés. L’usage combiné de DHCP Snooping, ACL et 802.1X limite les impersonations de serveurs et les accès non autorisés.

Checklist de protection :

- Activer DHCP Snooping sur commutateurs gérés

- Segmenter le trafic sur VLAN distincts

- Mettre en place du monitoring et des alertes

- Documenter et auditer régulièrement les réservations

« En production, la surveillance des logs DHCP a permis d’identifier une attaque avant impact »

Pauline M.

La seconde vidéo illustre la mise en œuvre de DHCP Snooping et des ACL sur des commutateurs courants. Les démonstrations pratiques incluent des exemples sur Cisco et Juniper, aidant à appliquer immédiatement les recommandations.

Enfin, l’usage d’outils IPAM et l’intégration avec les pare-feux Fortinet permettent d’optimiser la visibilité sur les concessions DHCP. Cette visibilité se révèle essentielle pour anticiper l’épuisement de pool et les usages anormaux.

« La centralisation DHCP, correctement protégée, reste la meilleure option pour gérer de nombreux appareils »

Olivier B.

Source : IETF, « RFC 2131 Dynamic Host Configuration Protocol », 1997 ; Wikipédia, « Dynamic Host Configuration Protocol », Wikipédia, 2025 ; Futura, « Définition DHCP », Futura, 2024.

Enfin, la mise en œuvre pratique et la surveillance continue garantissent que DHCP reste un atout pour tout réseau moderne, qu’il s’agisse d’un petit bureau utilisant Zyxel ou d’un datacenter équipé par Alcatel-Lucent. Cette vigilance évite les pannes généralisées et protège les flux critiques.

Paramétrage recommandé :

- Plages distinctes pour utilisateur et invités

- Durées de bail courtes pour environnements mobiles

- Réservations MAC pour serveurs et imprimantes

- Intégration DNS dynamique si disponible

En pratique, Windows Server, Linux ISC-DHCP et pfSense offrent des interfaces différentes mais comparables pour ces tâches. Les commandes PowerShell et les fichiers de configuration sur Linux restent courants pour l’automatisation.

Haute disponibilité et intégration fournisseur

Ce passage explique la nécessité du basculement et de la synchronisation des concessions entre serveurs DHCP. Les solutions entre Cisco, Alcatel-Lucent et Fortinet proposent des mécanismes de failover pour maintenir l’attribution des adresses en cas de panne.

Fonction HA

Approche

Avantage

Basculement principal-secondaire

Synchronisation des concessions

Continuité du service

Répartition de charge

Serveurs multiples partageant pools

Scalabilité

Relais DHCP

Transmission inter-sous-réseau

Centralisation possible

DNS dynamique

Enregistrement automatique

Résolution d’hôtes fiable

L’intégration avec des équipements Aruba, Zyxel ou Netgear diffère selon les modèles, mais les principes restent identiques. Cette configuration robuste ouvre la porte au réglage fin de la sécurité DHCP, abordée ensuite.

Cette vidéo offre des démonstrations concrètes de configuration sur plusieurs plateformes, utiles pour l’implémentation pas à pas. Elle complète les notions techniques et aide à réduire les erreurs de paramétrage courantes.

Sécurité, risques et bonnes pratiques pour DHCP

Par conséquent, la sécurité doit combiner prévention, détection et segmentation pour limiter l’impact des attaques liées à DHCP. Selon Wikipedia, les attaques DHCP snooping et famine DHCP figurent parmi les menaces documentées et observées en entreprise.

Menaces courantes et exemples réels

Ce passage identifie les vecteurs d’attaque et illustre leur mécanisme avec cas concrets et mesures de détection. Un faux serveur DHCP peut rediriger les flux ou provoquer des interruptions massives si le réseau n’est pas protégé.

Risques observés en production :

- Usurpation de serveur DHCP par hôte malveillant

- Épuisement de pool via requêtes falsifiées

- Mauvaise configuration DNS générant indisponibilité

- Propagation d’une mauvaise gateway vers tous les clients

« Une fois que nous avons activé DHCP Snooping, les incidents malveillants ont fortement diminué »

Julie R.

Mesures défensives et recommandations pratiques

Cette section propose des actions précises pour durcir un déploiement DHCP, incluant segmentation VLAN et listes de ports autorisés. L’usage combiné de DHCP Snooping, ACL et 802.1X limite les impersonations de serveurs et les accès non autorisés.

Checklist de protection :

- Activer DHCP Snooping sur commutateurs gérés

- Segmenter le trafic sur VLAN distincts

- Mettre en place du monitoring et des alertes

- Documenter et auditer régulièrement les réservations

« En production, la surveillance des logs DHCP a permis d’identifier une attaque avant impact »

Pauline M.

La seconde vidéo illustre la mise en œuvre de DHCP Snooping et des ACL sur des commutateurs courants. Les démonstrations pratiques incluent des exemples sur Cisco et Juniper, aidant à appliquer immédiatement les recommandations.

Enfin, l’usage d’outils IPAM et l’intégration avec les pare-feux Fortinet permettent d’optimiser la visibilité sur les concessions DHCP. Cette visibilité se révèle essentielle pour anticiper l’épuisement de pool et les usages anormaux.

« La centralisation DHCP, correctement protégée, reste la meilleure option pour gérer de nombreux appareils »

Olivier B.

Source : IETF, « RFC 2131 Dynamic Host Configuration Protocol », 1997 ; Wikipédia, « Dynamic Host Configuration Protocol », Wikipédia, 2025 ; Futura, « Définition DHCP », Futura, 2024.

Enfin, la mise en œuvre pratique et la surveillance continue garantissent que DHCP reste un atout pour tout réseau moderne, qu’il s’agisse d’un petit bureau utilisant Zyxel ou d’un datacenter équipé par Alcatel-Lucent. Cette vigilance évite les pannes généralisées et protège les flux critiques.

Points opérationnels essentiels :

- Découverte du serveur via diffusion sur le sous-réseau

- Offre d’adresse contrôlée par un pool centralisé

- Demande client confirmant l’offre la plus adaptée

- ACK final pour valider et fixer la durée du bail

« J’ai remplacé manuellement des IP pendant des mois avant d’activer DHCP, le gain de temps a été immédiat »

Marc L.

La compréhension de ces échanges aide à identifier les pannes courantes comme l’APIPA sous Windows, indiquant l’absence de serveur DHCP accessible. Cette analyse conduit naturellement à la configuration et à la sécurité du service.

Pour illustrer, une PME fictive nommée AtelierTech a réduit ses tickets réseau en centralisant DHCP sur un serveur redondant. Cette réduction concrète d’incidents motive la suite dédiée à la mise en œuvre.

Configurer un serveur DHCP sécurisé et résilient

Enchaînement logique : après le fonctionnement, la configuration doit garantir disponibilité et contrôles d’accès pour éviter des pannes généralisées. Selon Futura, une infrastructure DHCP doit inclure redondance et documentation pour limiter les risques opérationnels.

Étapes pratiques de configuration serveur

Ce paragraphe présente un guide pragmatique pour définir plages, réservations et options réseau essentielles. Définir des pools clairs, réserver les adresses critiques et paramétrer DNS, passerelle et durée de bail figurent parmi les priorités.

Paramétrage recommandé :

- Plages distinctes pour utilisateur et invités

- Durées de bail courtes pour environnements mobiles

- Réservations MAC pour serveurs et imprimantes

- Intégration DNS dynamique si disponible

En pratique, Windows Server, Linux ISC-DHCP et pfSense offrent des interfaces différentes mais comparables pour ces tâches. Les commandes PowerShell et les fichiers de configuration sur Linux restent courants pour l’automatisation.

Haute disponibilité et intégration fournisseur

Ce passage explique la nécessité du basculement et de la synchronisation des concessions entre serveurs DHCP. Les solutions entre Cisco, Alcatel-Lucent et Fortinet proposent des mécanismes de failover pour maintenir l’attribution des adresses en cas de panne.

Fonction HA

Approche

Avantage

Basculement principal-secondaire

Synchronisation des concessions

Continuité du service

Répartition de charge

Serveurs multiples partageant pools

Scalabilité

Relais DHCP

Transmission inter-sous-réseau

Centralisation possible

DNS dynamique

Enregistrement automatique

Résolution d’hôtes fiable

L’intégration avec des équipements Aruba, Zyxel ou Netgear diffère selon les modèles, mais les principes restent identiques. Cette configuration robuste ouvre la porte au réglage fin de la sécurité DHCP, abordée ensuite.

Cette vidéo offre des démonstrations concrètes de configuration sur plusieurs plateformes, utiles pour l’implémentation pas à pas. Elle complète les notions techniques et aide à réduire les erreurs de paramétrage courantes.

Sécurité, risques et bonnes pratiques pour DHCP

Par conséquent, la sécurité doit combiner prévention, détection et segmentation pour limiter l’impact des attaques liées à DHCP. Selon Wikipedia, les attaques DHCP snooping et famine DHCP figurent parmi les menaces documentées et observées en entreprise.

Menaces courantes et exemples réels

Ce passage identifie les vecteurs d’attaque et illustre leur mécanisme avec cas concrets et mesures de détection. Un faux serveur DHCP peut rediriger les flux ou provoquer des interruptions massives si le réseau n’est pas protégé.

Risques observés en production :

- Usurpation de serveur DHCP par hôte malveillant

- Épuisement de pool via requêtes falsifiées

- Mauvaise configuration DNS générant indisponibilité

- Propagation d’une mauvaise gateway vers tous les clients

« Une fois que nous avons activé DHCP Snooping, les incidents malveillants ont fortement diminué »

Julie R.

Mesures défensives et recommandations pratiques

Cette section propose des actions précises pour durcir un déploiement DHCP, incluant segmentation VLAN et listes de ports autorisés. L’usage combiné de DHCP Snooping, ACL et 802.1X limite les impersonations de serveurs et les accès non autorisés.

Checklist de protection :

- Activer DHCP Snooping sur commutateurs gérés

- Segmenter le trafic sur VLAN distincts

- Mettre en place du monitoring et des alertes

- Documenter et auditer régulièrement les réservations

« En production, la surveillance des logs DHCP a permis d’identifier une attaque avant impact »

Pauline M.

La seconde vidéo illustre la mise en œuvre de DHCP Snooping et des ACL sur des commutateurs courants. Les démonstrations pratiques incluent des exemples sur Cisco et Juniper, aidant à appliquer immédiatement les recommandations.

Enfin, l’usage d’outils IPAM et l’intégration avec les pare-feux Fortinet permettent d’optimiser la visibilité sur les concessions DHCP. Cette visibilité se révèle essentielle pour anticiper l’épuisement de pool et les usages anormaux.

« La centralisation DHCP, correctement protégée, reste la meilleure option pour gérer de nombreux appareils »

Olivier B.

Source : IETF, « RFC 2131 Dynamic Host Configuration Protocol », 1997 ; Wikipédia, « Dynamic Host Configuration Protocol », Wikipédia, 2025 ; Futura, « Définition DHCP », Futura, 2024.

Enfin, la mise en œuvre pratique et la surveillance continue garantissent que DHCP reste un atout pour tout réseau moderne, qu’il s’agisse d’un petit bureau utilisant Zyxel ou d’un datacenter équipé par Alcatel-Lucent. Cette vigilance évite les pannes généralisées et protège les flux critiques.