L’e‑mail jetable s’impose comme une réponse pratique aux risques quotidiens de la messagerie. Il offre une adresse temporaire pour s’inscrire, tester ou éviter que la boîte principale se remplisse de courriers indésirables.

Les usages vont du simple test de service à la protection de la vie privée lors d’inscriptions ponctuelles, et plusieurs acteurs offrent des options gratuites. Cette orientation mène naturellement vers une synthèse synthétique des points clés à retenir

A retenir :

- Protéger sa boîte principale contre les spams

- Tester un service sans divulguer son identité

- Gérer les inscriptions temporaires sans engagement

- Réduire le risque d’usurpation de données

E‑mail jetable : fonctionnement et usages courants

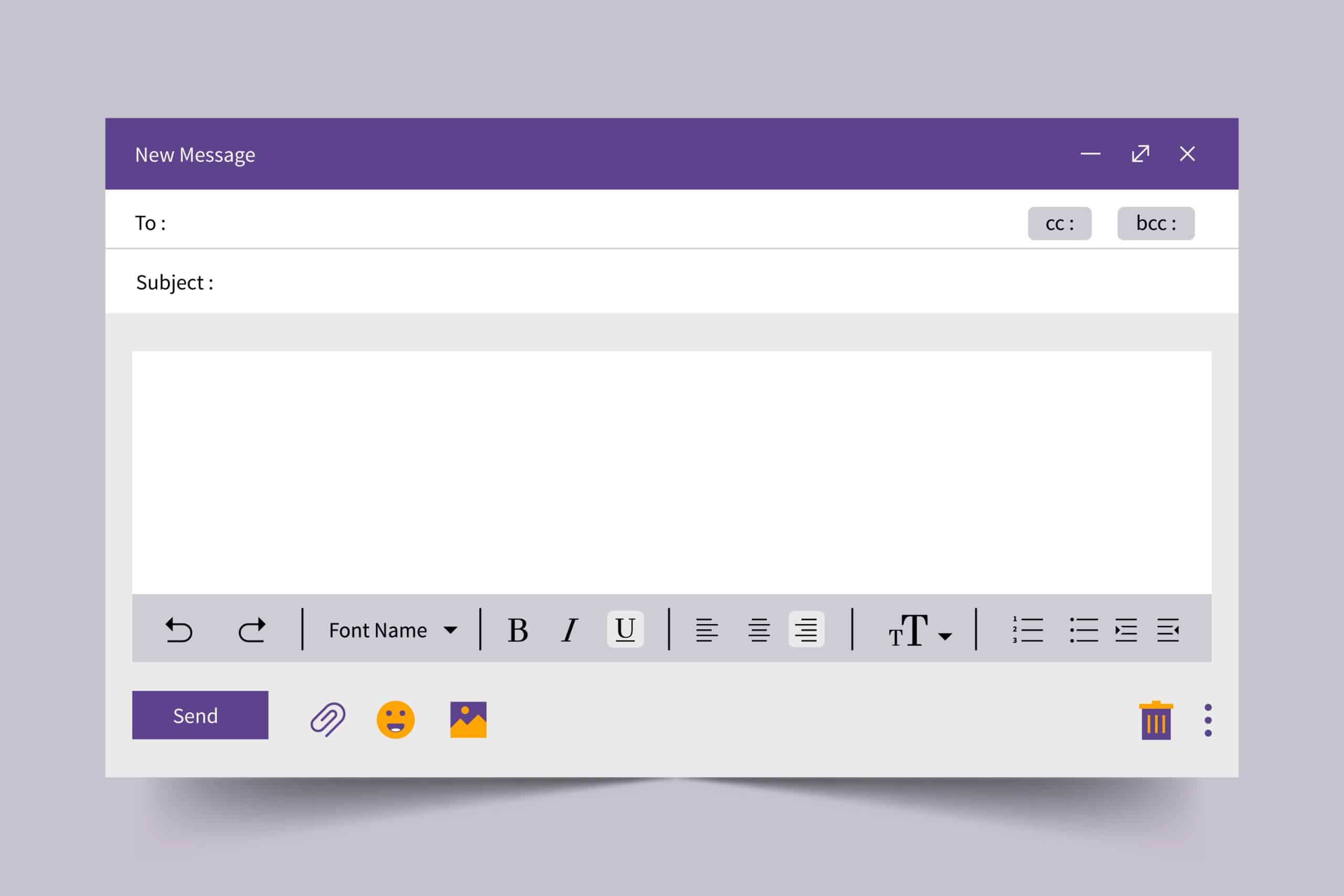

Après les points clés, il faut comprendre le mécanisme qui rend populaire l’e‑mail jetable chez les internautes. Le principe est simple : créer une adresse temporaire liée à un domain tiers, consulter les messages sans compte, puis laisser l’adresse expirer.

Selon la CNIL, ce type d’adresse réduit l’exposition des adresses principales et limite le volume de courriers indésirables. Les services comme Yopmail ou Mailinator rendent l’accès immédiat sans inscription.

Usage concret : un testeur qui veut valider une inscription sans polluer sa boite principale, ou un collègue qui reçoit des newsletters temporaires. Ces cas d’usage justifient une pratique encadrée.

Intégrer un service adapté demande d’évaluer la durée de conservation et l’anonymat offert, puis de préparer l’étape suivante : l’analyse des risques pour l’entreprise.

Tableau comparatif des services courants :

Service

Durée de conservation

Envoi autorisé

Niveau d’anonymat

Yopmail

~8 jours

Réception uniquement

Faible

Mailinator

quelques heures

Réception uniquement

Modéré

Guerrilla Mail

1 heure

Envoi possible

Élevé

TempMail

1 semaine

Réception uniquement

Modéré

10 Minute Mail

10 minutes

Réception uniquement

Élevé

Maildrop

Variable

Réception uniquement

Modéré

Intégration rapide : ces services autorisent une consultation immédiate via leur interface web sans mot de passe, ce qui facilite les tests mais pose des limites de sécurité. La prochaine section examinera les risques et limitations pour les organisations.

Usage résumé :

- Tests d’inscription ponctuels pour applications

- Réception d’offres sans compromettre sa messagerie

- Isolation des campagnes marketing temporaires

« J’utilise régulièrement des e‑mails jetables pour mes expérimentations produit, cela évite de polluer mes comptes professionnels. »

Cédric N.

Quelques services alternatifs à connaître incluent TrashMail, Jetable.org et Moakt, chacun proposant des règles de conservation différentes. Ces précisions guideront le choix stratégique des organisations.

Principes techniques des services TempMail et Mailinator

Ce point éclaire le fonctionnement technique évoqué plus haut et relie les usages aux contraintes d’implémentation. Les services gèrent un pool d’adresses sur des domaines dédiés et stockent les messages pour une durée limitée.

Selon l’ANSSI, la simplicité d’accès facilite les tests mais nécessite une politique d’accès aux logs et aux domaines. Le mécanisme d’API permet parfois une intégration automatisée pour des tests en production.

Cas d’usage concret avec Guerrilla Mail et 10 Minute Mail

Ce sous‑point illustre la rapidité d’usage et la temporalité stricte des adresses jetables pour des besoins immédiats. Un test d’abonnement ou une validation de formulaire se fait souvent en quelques minutes seulement.

Liste technique :

- Contrôle de la durée de vie des messages

- Vérification d’absence d’envoi sortant

- Mise en quarantaine des domaines bloqués

Risques et limites des e‑mails jetables pour les entreprises

Enchaînement logique : après le fonctionnement, viennent les problèmes pratiques rencontrés par les équipes sécurité et marketing. Les e‑mails jetables peuvent faciliter la fraude, la création de comptes factices et fausser les métriques d’acquisition.

Selon l’EFF, l’usage massif d’adresses temporaires complexifie l’analyse des comportements utilisateurs et peut dégrader la qualité des données marketing. Les sites bloqueurs listent souvent les domaines connus pour réduire ces risques.

Pour atténuer ces risques, il convient d’appliquer des règles de détection et de blocage, avant d’examiner l’intégration technique décrite dans la section suivante. Ces règles seront précisées ci‑dessous.

Mesures recommandées :

- Bloquer domaines connus d’e‑mails jetables

- Mettre en place une vérification multi‑facteurs

- Analyser les patterns de création d’activité

« Nous avons vu une baisse des faux comptes après le blocage de quelques domaines récurrents. »

Aline P.

Tableau d’impact et contre‑mesures :

Risque

Impact

Contre‑mesure

Comptes factices

Inflation des métriques

Blocage des domaines jetables

Phishing ciblé

Risque pour clients

Vérification renforcée

Spam interne

Surcharge des services

Filtrage et quarantaines

Faux retours

Données marketing erronées

Analyse comportementale

Politique opérationnelle :

- Inventaire des domaines autorisés

- Procédure d’examen des comptes suspects

- Règles d’exception documentées

Le prochain chapitre détaillera comment choisir et intégrer un service d’e‑mail jetable sans compromettre la sécurité opérationnelle. Ce passage mènera aux recommandations pratiques d’implémentation.

Choisir et intégrer un service d’e‑mail jetable en 2025

Ce point suit l’examen des risques et propose une grille de choix pour l’adoption d’un service d’e‑mail jetable dans un contexte professionnel. La sélection se base sur l’anonymat, la durée, et les capacités API pour les tests automatisés.

Selon la CNIL, il faut documenter les finalités de traitement lorsque des adresses temporaires sont utilisées, pour respecter la conformité. Le choix technologique doit préserver les traces utiles à la sécurité.

Critères de sélection :

- Durée de conservation adaptée au besoin

- Possibilité d’envoi depuis l’adresse

- API et intégration automatisée disponible

Implémentation technique et bonnes pratiques

Ce sous‑point précise les étapes techniques imprescindibles pour intégrer un fournisseur sans affaiblir la sécurité. Il faut limiter les domaines acceptés et consigner les exceptions dans un registre.

Conseil pratique : synchroniser la liste de domaines bloqués avec les passerelles d’inscription et automatiser la levée d’alerte en cas d’explosion d’utilisations. Cette organisation protège les métriques et les utilisateurs.

Aspects juridiques et conformité

Ce volet clôt le guide d’intégration en posant les obligations légales et rapprochant la pratique des exigences réglementaires. La gestion des données doit suivre les principes de minimisation et de transparence envers les utilisateurs.

Liste conformité :

- Documenter la finalité du traitement

- Informer l’utilisateur lors de l’inscription

- Conserver les logs selon réglementation

« En choisissant des services comme TempMail ou EmailOnDeck, j’ai gagné en flexibilité pour mes tests. »

Marc N.

Pour un pilotage réussi, associez l’équipe juridique aux équipes techniques et privilégiez la traçabilité des décisions opérationnelles. Cette coordination prépare un déploiement maîtrisé sur le long terme.

« Mon conseil aux DSI : documenter les exemptions et automatiser leur contrôle pour éviter toute dérive. »

Audrey N.

Source : CNIL, « Boîtes e‑mail temporaires », CNIL.fr, 2023 ; ANSSI, « Recommandations de sécurité », ANSSI.fr, 2022 ; Electronic Frontier Foundation, « Disposable email addresses », EFF.org, 2021.