High tech

Comment fonctionne le bot ?

Dans un monde de plus en plus numérisé, les bots, ou robots logiciels, jouent un rôle crucial en facilitant une variété de tâches et en …

Lire plusQu’est-ce que l’IA deep learning ?

Le deep learning, ou apprentissage profond, est une branche avancée de l’intelligence artificielle inspirée par le fonctionnement neuronal du cerveau humain. En permettant aux machines …

Lire plusQuel est l’intérêt d’un NFT ?

Découvrez comment les Non-Fungible Tokens (NFT) révolutionnent la propriété numérique en offrant authenticité, opportunités d’innovation, et en renforçant les liens entre créateurs et communautés. Les …

Lire plusEst-ce que les cassettes VHS ont de la valeur ?

Découvrez pourquoi les cassettes VHS peuvent avoir une valeur considérable, influencée par des facteurs tels que le contenu, l’état, l’emballage et la demande du marché. …

Lire plusQuels sont les avantages d’un mini PC ?

Alliant puissance et discrétion, les mini PC ont su s’imposer comme une alternative séduisante aux tours d’ordinateurs traditionnelles. Ces appareils, caractérisés par leur taille réduite …

Lire plusAndroid

Téléphone

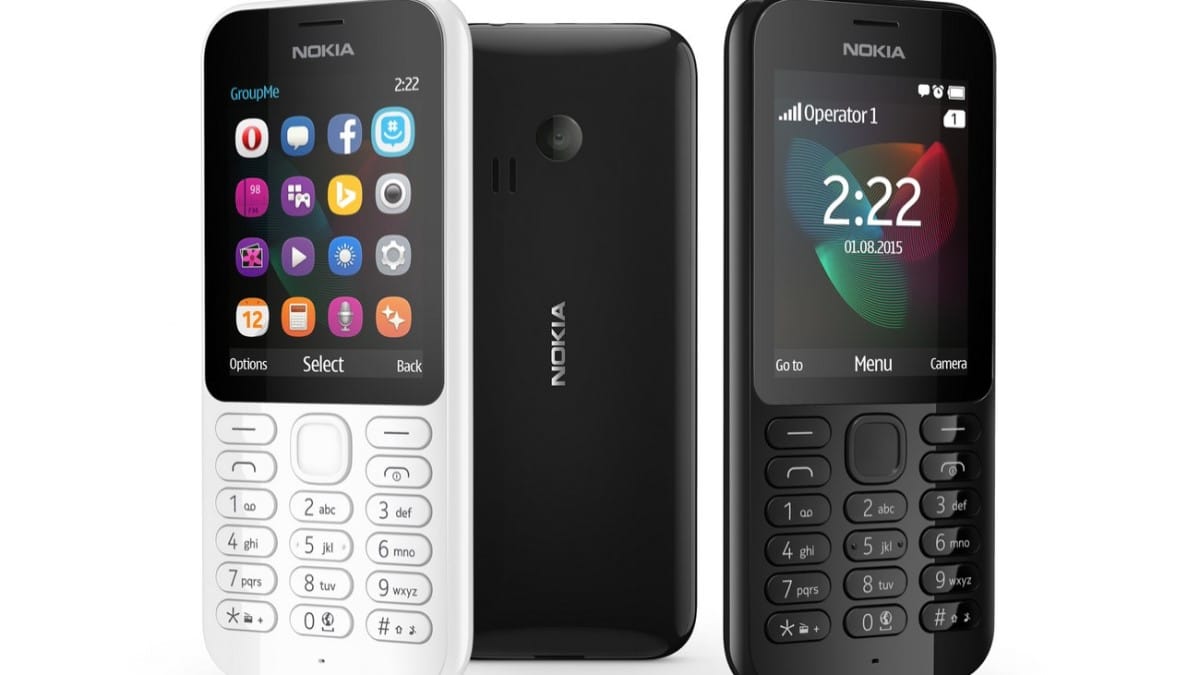

Pourquoi acheter un DumbPhone ?

Découvrez pourquoi un dumbphone pourrait être la solution idéale pour ceux qui cherchent à se déconnecter de l’hyperconnectivité. Entre bien-être, sécurité accrue, durabilité et économies, …