Votre PC Windows montre parfois des ralentissements marqués lors de la lecture ou de l’écriture sur son SSD, surtout sur des modèles portables plus modestes. La cause possible la plus fréquente est l’activation de BitLocker, le chiffrement intégré de Microsoft, qui sollicite le processeur au moment des opérations disque.

Ce texte explique comment vérifier l’état de BitLocker, gérer le module TPM et, si nécessaire, désactiver le chiffrement pour restaurer la réactivité du SSD. Avant d’agir, gardez en tête les sauvegardes et préparez la clé de récupération pour éviter toute perte de données.

A retenir :

- Vérifier l’activation du TPM 1.2 ou TPM 2.0

- Confirmer l’état de BitLocker via manage-bde -status

- Suspendre BitLocker avant toute mise à jour BIOS

- Désactiver BitLocker pour restaurer performance SSD

Comment vérifier BitLocker et le module TPM sur Windows

À partir des points clés, confirmez la présence du module TPM dans le BIOS de votre machine pour permettre le stockage sécurisé des clés. Pour Windows, la vérification se fait via la console BitLocker ou via l’invite de commandes avec des droits administrateur. Selon Microsoft, l’activation du TPM est nécessaire pour que Windows stocke les clés de chiffrement en toute sécurité.

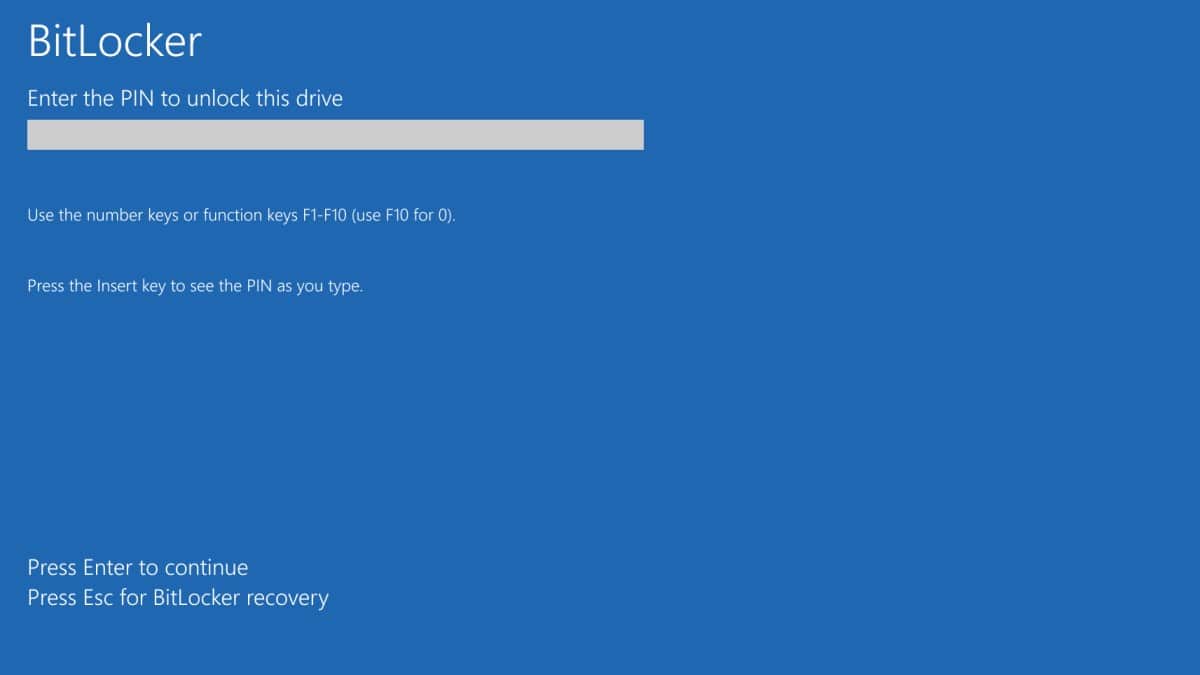

Ouvrez le BIOS au démarrage en appuyant sur F2 ou la touche Suppr selon la marque de l’ordinateur concerné, comme Dell ou HP. Activez le TPM si l’option existe, puis sauvegardez et quittez pour redémarrer vers Windows et poursuivre la vérification. Ensuite lancez la commande manage-bde -status ou consultez le Panneau de configuration pour afficher l’état du chiffrement sur chaque volume.

Élément

Où vérifier

Indication utile

Module TPM

BIOS → Security

Présent et activé

État BitLocker

manage-bde -status

Chiffré ou Intégralement déchiffré

Impact performance

Tests indépendants

Jusqu’à 45% de baisse selon Tom’s Hardware

Clé de récupération

Sauvegarde hors ligne

Obligatoire pour récupération

Points de vérification :

- Vérifier TPM activé dans le BIOS

- Exécuter manage-bde -status en administrateur

- Repérer la méthode de chiffrement affichée

- Vérifier la présence de la clé de récupération sauvegardée

« J’ai constaté un gain immédiat en désactivant BitLocker sur mon portable Dell, les copies de fichiers sont redevenues fluides »

Marc D.

Pour une vérification rapide, ouvrez une invite de commandes en mode administrateur et tapez manage-bde -status, commande claire et informative pour lister chaque volume. Selon Tom’s Hardware, les tests montrent qu’un SSD moderne peut souffrir d’une perte notable de débit lors du chiffrement logiciel actif. Ce constat incite à comparer la solution logicielle à des alternatives matérielles proposées par les fabricants comme Samsung ou Crucial.

Désactiver BitLocker via interface et invite de commandes

Après avoir confirmé le TPM et l’état du chiffrement, choisissez la méthode de désactivation la plus adaptée à votre pratique et niveau technique. La console BitLocker offre une interface graphique simple, tandis que l’invite de commandes permet des actions rapides pour les administrateurs. Selon Dell, les outils de gestion intégrés restent la méthode recommandée pour des ordinateurs pris en charge localement.

Via l’interface graphique Device Encryption et Panneau de configuration

Cette méthode convient aux utilisateurs peu familiers des commandes et préférant une navigation visuelle guidée par les menus. Ouvrez le Panneau de configuration, puis Système et sécurité, enfin Chiffrement de lecteur BitLocker pour voir l’état des volumes. Si BitLocker est activé pour un disque, l’option Désactiver BitLocker lance le déchiffrement en arrière-plan.

Étapes interface :

- Ouvrir Panneau de configuration

- Accéder à Chiffrement de lecteur BitLocker

- Sélectionner Désactiver BitLocker pour le volume

- Confirmer et attendre le déchiffrement complet

La désactivation via interface convient quand l’ordinateur est allumé et stable, car le déchiffrement peut durer plusieurs dizaines de minutes. Selon Microsoft, le processus dépend de la quantité de données et de la vitesse du SSD, et il ne faut pas interrompre l’ordinateur pendant l’opération. Pensez à brancher l’appareil sur secteur pour éviter toute interruption liée à la batterie.

Via manage-bde et commandes administratives

Cette méthode s’adresse aux administrateurs et aux utilisateurs à l’aise avec l’invite de commandes et les scripts. Ouvrez CMD en mode administrateur et utilisez manage-bde -status pour vérifier, puis manage-bde -off C: pour lancer le déchiffrement sécurisé du volume. La commande permet un contrôle fin, utile pour automatiser l’opération sur plusieurs machines locales.

Commande

Rôle

Exemple

manage-bde -status

Afficher état BitLocker

Information sur chaque volume

manage-bde -off C:

Commencer déchiffrement

Arrêt définitif du chiffrement

manage-bde -protectors -get C:

Afficher protecteurs

Liste des clés et méthodes

manage-bde -pause C:

Suspendre protection temporaire

Utilisé avant mise à jour BIOS

« J’ai utilisé manage-bde -off pour un parc de machines Lenovo, le script m’a fait gagner beaucoup de temps »

Anne L.

Avant une mise à jour du BIOS, suspendez toujours la protection BitLocker pour éviter la perte des clés TPM pendant l’opération. Après la mise à jour, reprenez la protection via le même outil pour restaurer la sécurité du disque. Cet enchaînement prépare aussi le choix entre chiffrement logiciel et alternatives matérielles.

Alternatives au chiffrement logiciel et recommandations pour SSD

Après la désactivation de BitLocker, il est pertinent de comparer les options matérielles proposées par les fabricants et d’évaluer l’impact sur les performances du SSD. Les SSD modernes intègrent souvent un chiffrement matériel transparent, proposé par des marques comme Samsung et Crucial, sans solliciter le CPU. Pour les parcs d’entreprises, les solutions matérielles peuvent simplifier la gestion et réduire l’empreinte sur les performances.

Options de chiffrement matériel :

- Activer chiffrement matériel du SSD (Samsung, Crucial)

- Utiliser outils constructeur sur Dell ou HP pour gestion centralisée

- Sauvegarder la clé de récupération hors ligne et chiffrer les sauvegardes

- Suspendre BitLocker temporairement pour opérations système

Critère

Chiffrement logiciel (BitLocker)

Chiffrement matériel SSD

Impact performances

Possible baisse selon charge CPU

Minimal, pris en charge par le contrôleur

Portabilité clés

Clé liée à l’ordinateur

Gestion par firmware du disque

Sécurité

Élevée si clé protégée

Élevée, modèle dépendant

Gestion centralisée

Intégration via Active Directory

Outils constructeur requis

Selon Tom’s Hardware, des mesures sur des configurations haut de gamme ont montré des pertes de performance notables, ce qui valide l’examen des alternatives matérielles. Selon LaptopMedia, ces effets peuvent être plus visibles sur des machines portables moins puissantes. Selon Microsoft, le choix doit équilibrer besoins de sécurité et exigences de performance pour l’environnement cible.

« Notre service informatique a choisi le chiffrement matériel sur les stations de travail pour réduire la charge serveur et simplifier les sauvegardes »

Julie N.

« À l’usage, privilégiez la solution qui garantit la récupération des données et la gestion des clés à long terme »

Lucas N.

En pratique, testez la désactivation sur une machine isolée avant de déployer sur un parc entier, surtout pour des marques variées comme Asus, Acer ou Lenovo. Sauvegardez systématiquement la clé de récupération et documentez la procédure pour l’équipe qui administrera les machines. Ce passage à l’action prépare la stratégie de chiffrement matérielle ou logicielle la mieux adaptée.

Source : Tom’s Hardware, « The BitLocker impact on SSDs », Tom’s Hardware, 2023 ; Microsoft, « Enable and disable BitLocker with TPM », Microsoft Support, 2024 ; Dell, « How to enable or disable BitLocker », Dell Support, 2022.