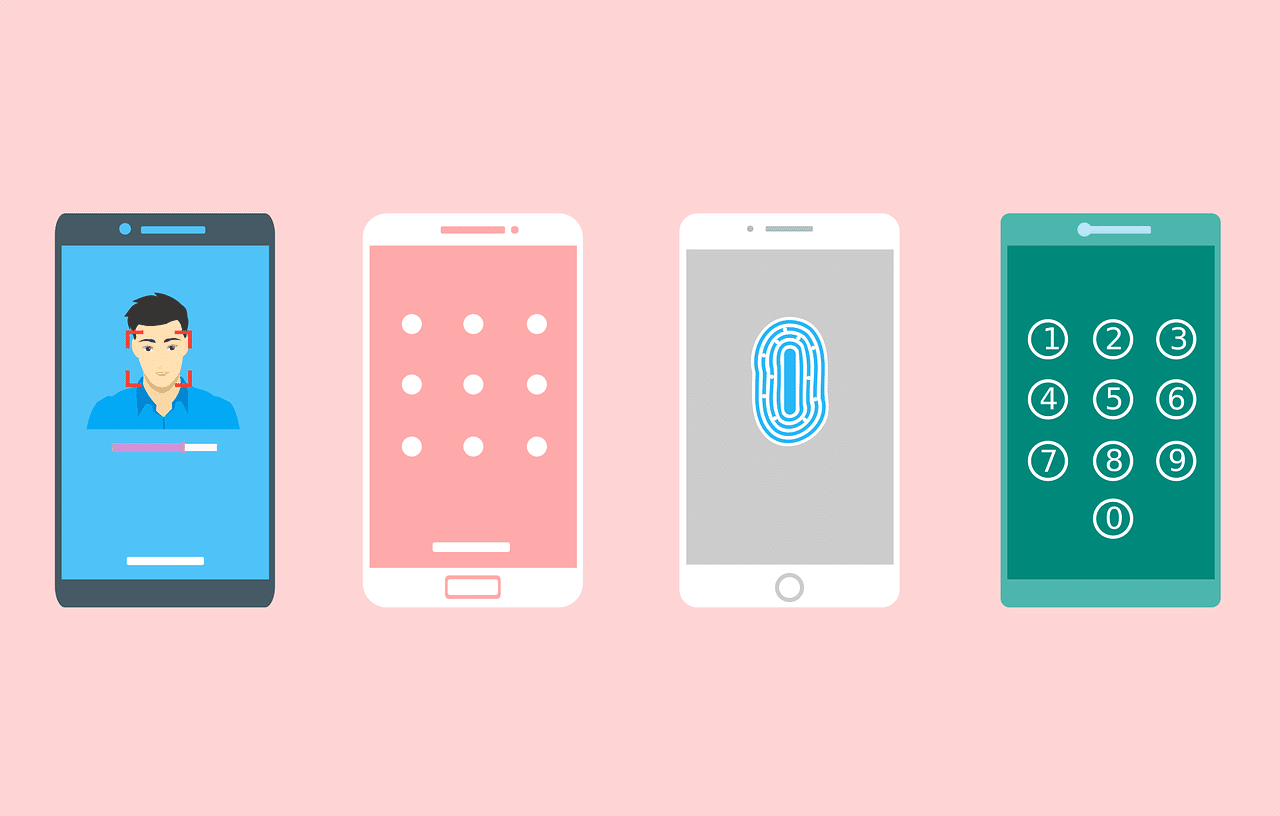

Les lecteurs d’empreintes digitales ont simplifié l’accès aux appareils, mais ils attirent aussi des menaces ciblées. Des chercheurs et des pirates exploitent plusieurs techniques pour reproduire ou contourner ces capteurs.

Comprendre les méthodes de spoofing biométrique permet de mieux protéger sa vie numérique. Les éléments essentiels suivent immédiatement pour orienter vos choix de sécurité.

A retenir :

- Risque de fraude biométrique via copies d’empreintes digitales

- Importance de l’authentification forte au-delà de l’empreinte physique

- Protection des données biométriques par chiffrement et contrôles d’accès

- Sensibilisation des utilisateurs pour réduire l’exposition de leur empreinte

Après ces points clés, les techniques de copie d’empreintes méritent un examen détaillé.

Ce premier angle couvre les empreintes maîtresses et le taux de fausses acceptations.

Les masterprints regroupent des caractéristiques communes à de nombreuses empreintes. Sur des scanners peu exigeants, ces modèles suffisent parfois pour un accès non autorisé.

Pour évaluer un capteur, regardez le taux de fausses acceptations, appelé FAR. Un FAR bas indique une meilleure résistance au spoofing biométrique et à la fraude biométrique.

Indicateurs techniques clés :

- FAR et FRR comme métriques de performance du capteur

- Présence d’un module sécurisé pour le stockage des templates

- Existence d’audits tiers et validation cryptographique

- Compatibilité avec une authentification forte multifactorielle

Méthode

Difficulté

Cible habituelle

Mitigation

Empreinte maîtresse

Faible à modérée

Smartphones peu rigoureux

Capteurs à faible FAR et détection vivacité

Image non chiffrée

Modérée

Serveurs et appareils mal configurés

Chiffrement du stockage et gestion des accès

Faux moulage physique

Élevée

Cibles à haute valeur

Capteurs capacitifs ou sensoriels avancés

Empreinte résiduelle

Faible

Scanners sales ou exposés

Nettoyage fréquent et surfaces anti-trace

Pour approfondir, consultez démonstrations techniques et rapports spécialisés. Une vidéo pédagogique illustre ces mécanismes et leurs limites pratiques.

L’autre angle traite des images non sécurisées et des falsifications physiques.

Certains appareils conservent les fichiers bruts d’empreintes sans chiffrement adéquat. Un accès au stockage permet à un pirate de cloner ces images et de fabriquer un faux doigt.

Les répliques en cire ou les impressions conductrices ont déjà permis des détournements médiatisés. Selon The Guardian, un cas célèbre a concerné une personnalité politique européenne.

« J’ai constaté que mon téléphone s’est déverrouillé après une réparation, sans que je l’aie autorisé »

Marie D.

Une pratique recommandée consiste à vérifier la politique de stockage des templates biométriques. Préférez les appareils qui cryptent et isolent physiquement les clés d’accès.

En suivant ces attaques matérielles, les failles logicielles montrent un autre risque crucial pour l’authentification, alors la gestion des données devra être priorisée.

Ce point examine les logiciels de gestion d’authentification et leurs vulnérabilités.

De nombreux gestionnaires de mots de passe proposent l’authentification par empreinte et simplifient l’accès. Cependant, une faille dans le logiciel peut permettre de contourner la vérification biométrique sans le capteur.

Selon Threatpost, des chercheurs ont démontré des contournements via des surfaces réfléchissantes. La maintenance des mises à jour réduit fortement l’exposition aux exploits connus.

Bonnes pratiques logiciels :

- Mettre à jour régulièrement firmwares et applications

- Privilégier solutions reconnues avec audits indépendants

- Limiter permissions des applications traitant les empreintes

Composant

Vulnérabilité

Impact

Mesures

Application biométrique

Mauvaise validation d’entrée

Déréférencement d’accès

Correction et revue de code

Stockage local

Données non chiffrées

Exfiltration des templates

Chiffrement fort et accès restreint

Bibliothèque tierce

Vulnérabilités connues

Exécution de code

Mises à jour et remplacement

API exposée

Contrôles d’accès faibles

Accès non autorisé

Authentification forte et limitation IP

« Mon entreprise a perdu des empreintes lors d’une fuite de base de données, cela a nui à la confiance »

Jean P.

La seconde sous-partie analyse la chaîne de confiance et les mécanismes de chiffrement.

Un vrai système de sécurité biométrique repose sur un stockage chiffré et des modules sécurisés. Selon Panda Security, l’usage de modules matériels renforce l’isolation des clés et réduit les fuites.

Veillez à ce que le fournisseur publie des audits et des preuves d’architecture sécurisée. Une gouvernance claire des accès complète la protection des données et de l’identification numérique.

À partir des mesures logicielles, la prévention personnelle devient cruciale pour l’accès sécurisé et la confidentialité, puis nous listons des conseils pratiques.

Cette sous-partie présente les protections immédiates et leur mise en œuvre.

Nettoyer régulièrement les capteurs et limiter les empreintes résiduelles réduit les vecteurs d’attaque. Combinez l’usage de l’empreinte avec un second facteur pour une authentification forte renforcée.

Mesures immédiates prioritaires :

- Activer verrouillage biométrique et code de secours

- Effacer et réenregistrer empreintes après réparation

- Limiter le nombre d’appareils autorisés

« Après une fuite, j’ai dû changer mes pratiques et supprimer mes empreintes enregistrées »

Alex T.

Ces gestes simples améliorent immédiatement l’ accès sécurisé à vos comptes et protègent votre confidentialité. Ils accompagnent une stratégie de cybersécurité orientée vers la prévention.

La dernière sous-partie détaille la gestion de votre empreinte numérique et la prévention de la fraude.

Votre empreinte numérique regroupe les traces que vous laissez en ligne et hors ligne. Ces données facilitent les attaques d’ingénierie sociale et la fraude ciblée si elles sont publiques.

Bonnes habitudes numériques :

- Limiter informations publiques sur réseaux sociaux

- Activer confidentialité renforcée sur comptes sensibles

- Former famille et collaborateurs à la prudence

« Les politiques publiques doivent encadrer la conservation des données biométriques »

Sophie L.

Pour réduire le risque de fraude biométrique, combinez prévention technique et comportements prudents. L’éducation des utilisateurs complète les protections techniques et limite l’exposition.

Source : The Guardian ; Threatpost ; Panda Security.