Nombreux sont les utilisateurs qui se demandent qui consulte leur profil sur Twitter, et cette curiosité soulève des questions techniques et éthiques. Comprendre les limites de la plateforme aide à séparer les promesses trompeuses des outils réellement utiles.

Les fonctions natives de Twitter ne révèlent pas l’identité des visiteurs, mais des métriques publiques permettent d’estimer l’engagement. Pour aller droit au but, consultez la rubrique suivante « A retenir : » pour les points essentiels.

A retenir :

-

- Absence d’affichage des noms des visiteurs

-

- Disponibilité d’analyses agrégées et d’impressions

-

- Risque de confidentialité avec outils tiers

-

- Mesures simples pour renforcer la protection

Comment Twitter limite l’identification des visiteurs

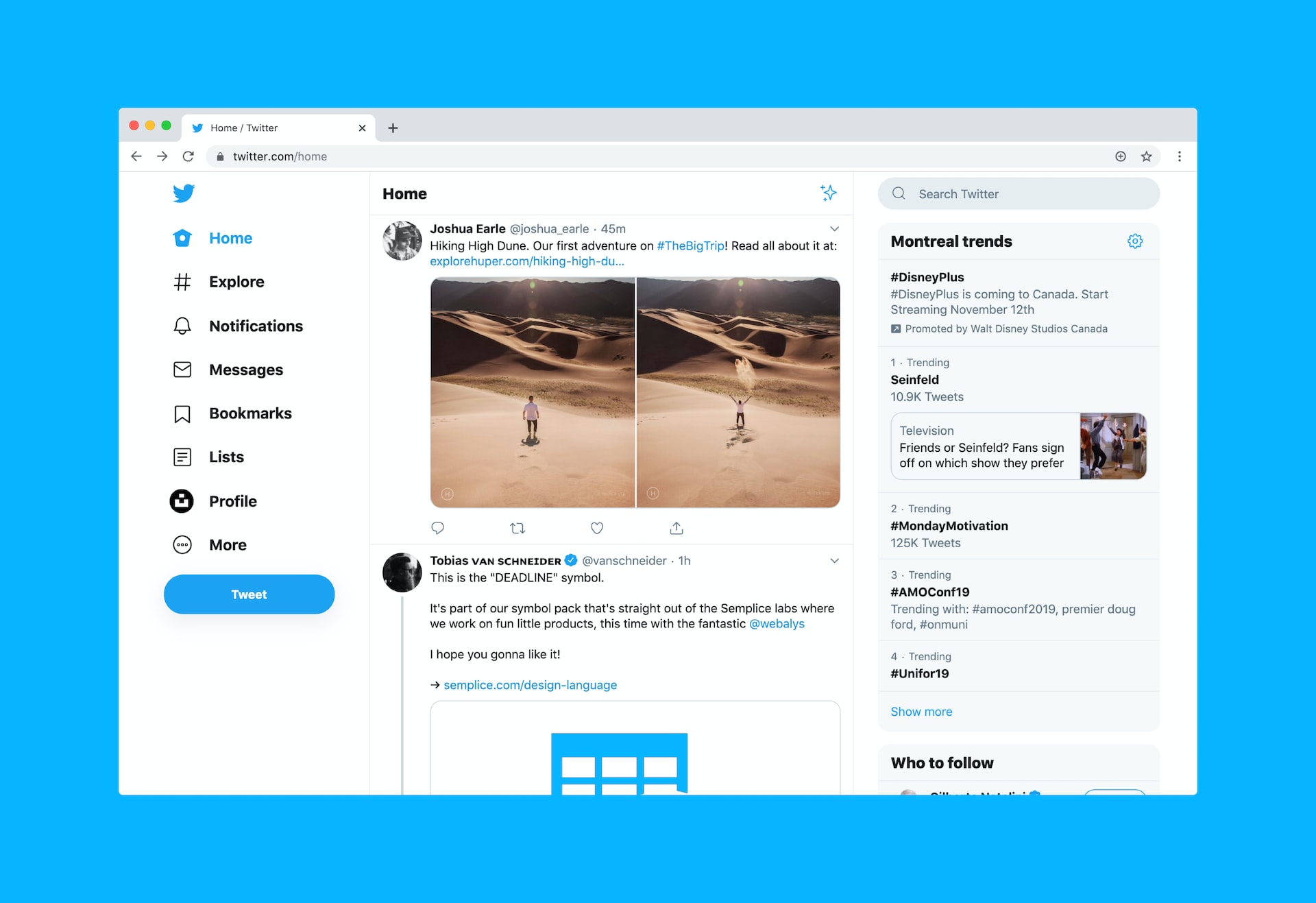

Après les points synthétiques, il convient d’examiner comment Twitter protège l’anonymat des visiteurs grâce à des choix produits et des paramètres. Selon Twitter, la plateforme n’affiche pas la liste des comptes ayant consulté un profil, ce choix préserve la confidentialité de la navigation.

Cette protection signifie que seuls les événements d’engagement explicite restent traçables publiquement, comme les mentions, likes et retweets. Cette réalité justifie l’usage d’outils d’analyse pour obtenir des métriques agrégées et non des identités.

| Outil | Indique noms visiteurs | Analyses d’audience | Version gratuite |

|---|---|---|---|

| Twitter Analytics | Non | Oui, données agrégées | Oui, basique |

| Hootsuite | Non | Oui, tableau de bord | Essai ou limitations |

| Buffer | Non | Oui, rapports simplifiés | Offre gratuite limitée |

| Sprout Social | Non | Oui, analyses avancées | Payant |

| Brandwatch | Non | Oui, veille sociale | Payant |

Ce tableau compare de manière générale les options disponibles chez les acteurs connus du marché, sans prétendre détailler chaque formule commerciale. Selon Hootsuite, l’intérêt principal réside dans l’interprétation des impressions plutôt que dans l’identification individuelle.

Comprendre ces différences aide à choisir un outil adapté à ses besoins, tout en préservant sa vie privée par des réglages appropriés. Le point suivant expliquera les limites concrètes de ces outils et les risques associés.

Fonctions d’analyse disponibles :

-

- Impressions et portée par tweet, ventilation démographique simplifiée

-

- Statistiques d’engagement par période, comparaison de tweets

-

- Sources de trafic agrégées, indication des origines géographiques

-

- Alertes d’activité inhabituelle, suivi des mentions principales

Limites pratiques de Twitter Analytics pour identifier des individus

Ce point fait suite aux protections de la plateforme et précise les limites techniques de l’outil natif. Selon Twitter, les données restent agrégées et ne contiennent pas de listes nominatives de visiteurs.

Pour un créateur de contenu, ces métriques sont utiles pour mesurer la portée, mais elles ne permettent pas de tracer chaque consultation. Cette contrainte oblige à utiliser des indicateurs indirects pour estimer l’intérêt d’un public.

Limites techniques principales :

-

- Données agrégées sans identifiants personnels ni historiques de consultation

-

- Impossibilité d’associer une vue de profil à un compte précis

-

- Données temporelles limitées, pas de replay des sessions

-

- Échantillonnage des impressions pour comptes à très forte audience

« J’ai cru pouvoir connaître mes visiteurs, mais Twitter n’a pas fourni ces noms ni d’identifiants. »

Alice B.

Exemples concrets d’interprétation des métriques

Ce sous-chapitre illustre comment transformer des chiffres en décisions éditoriales mesurées et actionnables. Un exemple fréquent montre qu’un tweet avec peu de likes peut générer beaucoup d’impressions via une mention influente.

En pratique, suivre les impressions, le taux d’engagement et les sources de trafic aide à prioriser les sujets et formats. L’enjeu consiste à combiner ces éléments pour repérer des audiences potentielles sans identifier d’individus.

Indicateurs d’analyse recommandés :

-

- Taux d’engagement par tweet, corrélation avec heures de publication

-

- Impressions cumulées par semaine, variations liées aux sujets

-

- Mentions et partages principaux, identification des amplificateurs

-

- Taux de clics vers profil, indicateur d’intérêt plus fort

Outils tiers, promesses et risques pour la vie privée

Après avoir vu les limites natives, examinons les solutions tierces et les risques qu’elles comportent pour la confidentialité personnelle. Selon des retours de professionnels, certaines applications promettent l’impossible en affichant des noms de visiteurs, ce qui relève généralement d’une tromperie.

Les plateformes comme Hootsuite, Brandwatch ou Keyhole offrent des analyses approfondies, mais aucune n’a le pouvoir de lister précisément qui a consulté un profil. Selon Sprout Social, l’accent doit rester sur l’interprétation agrégée plutôt que sur l’identification individuelle.

| Outil | Indication de noms visiteurs | Type d’analyse | Usage courant |

|---|---|---|---|

| Hootsuite | Non | Tableaux de bord multi-comptes | Gestion et monitoring |

| Brandwatch | Non | Veille et tendances | Analyses qualitatives |

| Keyhole | Non | Tracking de hashtags et mentions | Campagnes et influence |

| Meltwater | Non | Veille médias et social listening | Rapports stratégiques |

| Talkwalker | Non | Analyse de sentiment et tendances | Surveillance de marque |

Ce tableau synthétique montre que la promesse de révéler des visiteurs nominativement n’est pas tenue par des fournisseurs reconnus. Les risques proviennent plutôt du partage excessif de données via des permissions API ou des intégrations non sécurisées.

Risques majeurs de confidentialité :

-

- Accès excessif via applications tierces, extraction de métadonnées sensibles

-

- Partage involontaire de jetons d’API, exposition des comptes connectés

-

- Selling potentiel des données agrégées à des acteurs publicitaires

-

- Faux services promettant noms et identités, arnaques courantes

« J’ai installé une application et perdu des données personnelles, l’accès API n’était pas clair. »

Marc L.

Comparatif des permissions et bonnes pratiques d’usage

Ce sous-élément poursuit l’examen des outils en détaillant les permissions à contrôler avant toute installation. Avant d’autoriser une application, vérifiez la portée demandée des permissions et limitez l’accès aux seules données nécessaires.

Selon Hootsuite, une vigilance accrue lors de la connexion diminue les risques de fuite de données. Contrôler les tokens et révoquer les accès non utilisés reste une mesure simple et efficace.

Permissions à surveiller :

-

- Accès en écriture aux tweets, risque de publication non autorisée

-

- Lecture des messages privés, atteinte majeure à la confidentialité

-

- Accès aux followers et à la liste des abonnements, usage marketing

-

- Demandes de données hors scope d’utilisation, signal d’alerte

« Les outils d’analyse restent indispensables mais prudence recommandée avant toute autorisation. »

Thomas N.

Recommandations pratiques pour choisir un outil sûr

Ce passage propose des critères concrets pour sélectionner un service d’analyse fiable et conforme aux attentes. Privilégiez les acteurs connus, la documentation claire sur la gestion des données, et la possibilité de révoquer l’accès aisément.

En complément, testez les fonctionnalités via un compte secondaire avant tout déploiement sur un compte principal. Cette prudence évite les effets de surprise et protège les informations personnelles et professionnelles liées au profil.

Mesures de choix recommandées :

-

- Vérification de la politique de confidentialité et des flux API

-

- Usage d’outils avec réputation établie et support documenté

-

- Limitation des permissions aux seules fonctionnalités nécessaires

-

- Audit régulier des applications connectées au compte

Protections concrètes et interprétation des données disponibles

Suite à l’examen des risques, focalisez-vous sur des actions simples et reproductibles pour protéger votre profil et mieux exploiter les métriques agrégées. Ces mesures permettent de limiter l’exposition tout en conservant une vision stratégique de l’audience.

De manière pragmatique, activez la protection des tweets si nécessaire, maintenez des mots de passe forts et activez la vérification en deux étapes. Selon Buffer et d’autres guides, ces gestes réduisent les risques de compromission et d’usage non souhaité des données.

| Action | Effet attendu | Facilité | Outils recommandés |

|---|---|---|---|

| Protéger les Tweets | Visibilité limitée aux abonnés | Simple | Twitter natif |

| Vérification en deux étapes | Réduction des risques de piratage | Facile | Twitter et gestionnaires de mots de passe |

| Audit des applications | Révocation des accès inutiles | Moyen | Hootsuite, Agorapulse |

| Surveillance des mentions | Détection des amplifications indésirables | Variable | Talkwalker, Meltwater |

Ces mesures combinées offrent un équilibre entre confidentialité et visibilité efficace sur la plateforme. L’important reste d’interpréter les métriques comme des indices d’intérêt et non comme la preuve d’une identification individuelle.

Bonnes pratiques essentielles :

-

- Maintien d’options de confidentialité cohérentes avec l’usage du compte

-

- Limitation des intégrations externes aux outils indispensables

-

- Lecture attentive des permissions lors des autorisations

-

- Révocation régulière des accès non utilisés

« Depuis que j’ai activé la vérification en deux étapes, mon compte est plus sûr et j’ai retrouvé la sérénité. »

Sophie M.

Source : Twitter Help Center, « Twitter Analytics overview », Twitter Help Center, 2024 ; Hootsuite, « Guide to Twitter analytics », Hootsuite Blog, 2023 ; Sprout Social, « Using Twitter analytics », Sprout Social, 2022.