Unlocker se présente comme un outil simple pour débloquer des fichiers et dossiers verrouillés sous Windows. Les situations courantes incluent des erreurs « accès refusé » ou des messages signalant que le fichier est déjà ouvert par un processus.

La comparaison avec alternatives permet d’orienter le choix selon le contexte et le niveau de risque. La suite présente des points clés et des conseils opérationnels menant à des actions concrètes.

A retenir :

- Déverrouillage rapide de fichiers bloqués par processus système

- Compatibilité large Windows XP à Windows 10

- Alternatives variées pour besoins avancés et sécurité renforcée

- Prévention des pertes de données lors de suppressions forcées

Unlocker : fonctionnement et usages pratiques sous Windows

Suite aux points clés, Unlocker identifie les processus qui verrouillent un fichier ou dossier. L’outil propose des actions simples comme débloquer, renommer ou supprimer après analyse du verrou.

Le tableau ci-dessous compare compatibilité et fonctions essentielles des utilitaires évoqués. Selon Microsoft, les mises à jour système influent parfois sur le comportement des outils de déverrouillage.

Outil

OS supporté

Fonction principale

Remarques

Unlocker

Windows XP à Windows 10

Déverrouillage et suppression

Gratuit, interface légère

IOBit Unlocker

Windows 7 et plus

Déblocage par priorité des processus

Version gratuite et options avancées

LockHunter

Windows 7 et plus

Affichage des processus verrouillants

Suppression sécurisée et historique

EMCO Unlock IT

Windows 7 et plus

Déverrouillage en masse et scriptable

Outil adapté aux administrateurs

FileASSASSIN

Windows 7 et plus

Suppression de fichiers infectés

Outil lié à Malwarebytes

Free File Unlocker

Windows XP à Windows 10

Outil basique gratuit

Interface minimale

Principes d’utilisation rapides :

- Analyser le fichier pour identifier le processus verrouillant

- Choisir l’action adaptée parmi débloquer, renommer, ou supprimer

- Appliquer la suppression après vérification des permissions et sauvegarde

- Vérifier l’absence de processus résiduels après intervention manuelle

Ce mode opératoire s’applique au cas général et facilite les interventions rapides en bureau. Selon Malwarebytes, certains fichiers liés à des malwares nécessitent des outils spécialisés avant suppression classique.

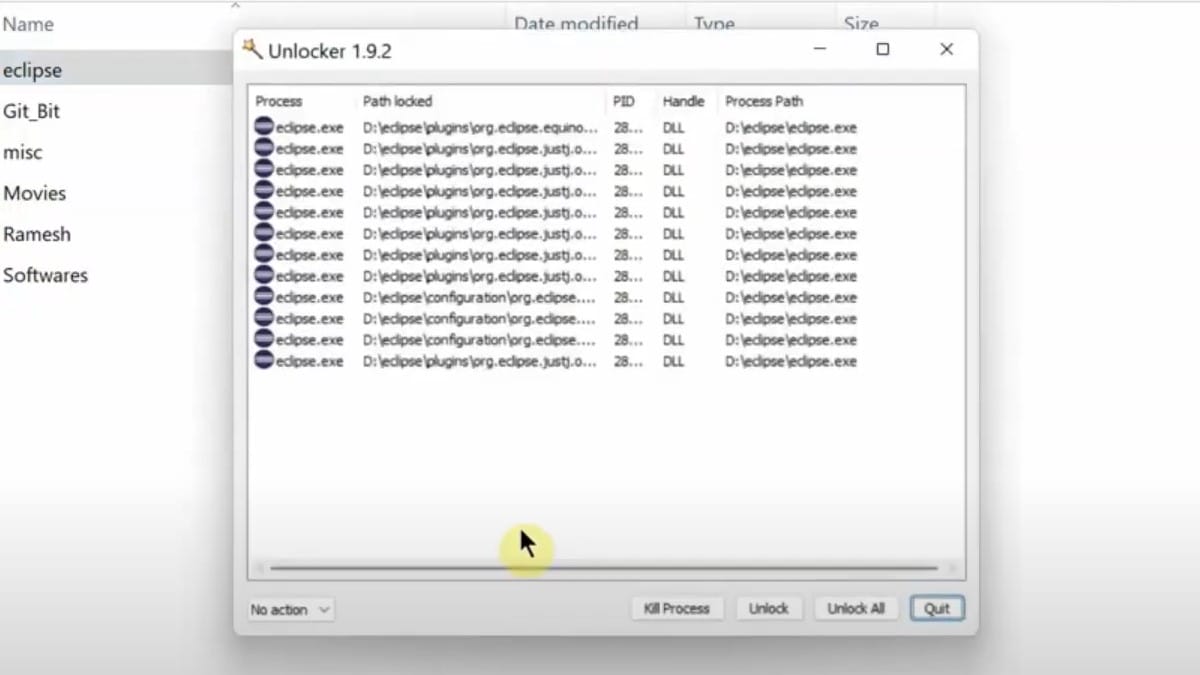

Comment Unlocker identifie les verrous et les processus associés

Ce point précise le fonctionnement interne d’analyse des verrous pour repérer le processus incriminé. Unlocker interroge le système pour lister les handles et affiche l’application ou le service responsable.

L’utilisateur peut ensuite sélectionner l’action la plus sûre en fonction de l’usage signalé du fichier. Selon NoVirusThanks, certains verrous apparaissent en raison de services système et non d’applications utilisateur.

Exemples concrets d’utilisation d’Unlocker en environnement bureautique

Ce cas illustre une suppression bloquée par un processus antivirus après téléchargement d’un document joint. J’ai tenté une suppression directe, puis j’ai utilisé Unlocker pour libérer l’accès et déplacer le fichier vers la quarantaine.

« J’ai utilisé Unlocker pour supprimer un dossier verrouillé sans redémarrer, et l’opération s’est déroulée sans perte de données. »

Claire N.

Cette procédure évite souvent une réinitialisation complète du système et réduit le temps d’arrêt. L’enchaînement décrit prépare l’analyse des alternatives et des cas qui nécessitent d’autres outils.

Comparaison des outils de déverrouillage pour Windows en 2025

Après avoir vu le fonctionnement d’Unlocker, il est utile de comparer ses alternatives selon l’usage et la sécurité. Ce comparatif aide à choisir entre solutions simples et outils destinés aux administrateurs.

Le tableau suivant donne une vue synthétique des capacités de sécurité et des cas d’usage recommandés. Selon Microsoft, la maintenance régulière du système et les mises à jour réduisent les verrous intempestifs.

Outil

Suppression forcée

Détection malware

Usage recommandé

Unlocker

Moyen

Faible

Usage ponctuel et non malveillant

IOBit Unlocker

Élevé

Faible

Utilisateurs avancés

LockHunter

Moyen

Faible

Débogage et journalisation

FileASSASSIN

Élevé

Moyen

Fichiers infectés et nettoyage

NoVirusThanks File Governor

Élevé

Moyen

Analyse combinée et suppression

Comparer ces paramètres permet d’adapter l’outil au risque devant être traité et à la compétence de l’opérateur. Selon Malwarebytes, l’utilisation d’un outil de suppression doit s’accompagner d’un scan complet du système.

Points clés de sélection rapides :

- Choisir un outil selon le risque de malware détecté

- Préférer les solutions avec journalisation pour les environnements professionnels

- Tester d’abord en environnement isolé pour éviter pertes de données

- Documenter l’action pour conformité et audit interne

« Après une mise à jour, j’ai perdu l’accès à plusieurs dossiers ; IOBit Unlocker a aidé sans complication majeure. »

Antoine N.

Critères techniques pour choisir entre Unlocker et alternatives

Ce paragraphe explicite les critères techniques essentiels pour une sélection éclairée. Les critères incluent compatibilité OS, profondeur d’analyse, gestion des services et options de suppression forcée.

Les administrateurs privilégient souvent des outils scriptables comme EMCO Unlock IT pour automatiser des tâches sur plusieurs machines. Selon NoVirusThanks, la capacité de journalisation simplifie le suivi et le dépannage en entreprise.

Sécurité et responsabilité avant toute suppression forcée

Ce point aborde les risques liés à une suppression sans précaution et les sauvegardes préalables recommandées. Toujours vérifier l’origine du fichier et effectuer une sauvegarde avant toute opération destructive.

En environnement professionnel, documenter chaque intervention réduit la probabilité d’incident et facilite la reprise après erreur humaine. L’enchaînement suivant aborde les procédures normales et de récupération à considérer ensuite.

« L’outil m’a évité une réinstallation complète après un incident impliquant des fichiers système critiques. »

Martin N.

Bonnes pratiques et sécurité lors de l’utilisation d’Unlocker et alternatives

En reliant le choix d’outil aux pratiques, il convient de formaliser des règles internes pour limiter les risques. Ces règles couvrent la vérification des permissions, la sauvegarde préalable et la revue post-opération.

Les administrateurs informés appliquent des politiques de least privilege et conservent des copies de sauvegarde avant chaque intervention. Selon Microsoft, la gestion correcte de la mémoire et des services réduit les verrous liés aux processus système.

Précautions préalables essentielles :

- Vérifier les permissions et appartenances du fichier cible

- Effectuer une sauvegarde locale ou distante avant intervention

- Analyser le fichier avec un antivirus fiable avant suppression

- Documenter l’opération pour retour d’expérience et audit

Procédures simples avant d’utiliser un utilitaire de déverrouillage

Ce paragraphe décrit la checklist à appliquer systématiquement avant toute action de suppression. Les étapes incluent vérification des processus, sauvegarde et scan antivirus pour éviter toute fausse manipulation.

Si le fichier est critique, préférer un environnement isolé ou une image disque pour restaurer rapidement en cas d’incident. Selon Malwarebytes, combiner un scan antimalware et des logs d’action améliore la fiabilité des interventions.

Procédures avancées et récupération après suppression accidentelle

Ce point décrit les méthodes de récupération en cas de suppression erronée ou de corruption de données après intervention. Les solutions incluent l’utilisation d’outils de récupération et la restauration depuis des sauvegardes validées.

En pratique, conserver des images système régulières accélère le retour à l’état antérieur sans perte majeure d’exploitation. Pour aller plus loin, la formation des utilisateurs réduit la fréquence des cas nécessitant des outils de déverrouillage.

« Je préfère LockHunter pour ses journaux clairs, mais Unlocker reste l’outil le plus rapide pour interventions ponctuelles. »

Sophie N.

La mise en place de bonnes pratiques réduit le besoin d’outils agressifs et protège les données sensibles. Ce passage conclut les recommandations pratiques et ouvre vers la vérification des sources utilisées ici.

Source : Microsoft, « KB4458469 », Microsoft Support, 2018.