Google publie en urgence un correctif pour Chrome après la découverte d’une nouvelle vulnérabilité zero-day active. La faille, signalée sur plusieurs lignes de code du navigateur, a été exploitée en conditions réelles, obligeant un déploiement rapide des équipes de sécurité.

Cette actualité concerne directement Chrome, mais elle rappelle que Microsoft Edge, basé sur Chromium, partage des risques similaires quand des failles touchent V8. Pour la suite, des mesures concrètes et vérifiables sont proposées ci-dessous.

A retenir :

- Mise à jour immédiate de Chrome vers la version la plus récente

- Vigilance sur les liens et images reçus par email

- Activer mises à jour automatiques sur Windows macOS Linux

- Utiliser antivirus reconnus comme Kaspersky et Avast régulièrement mis à jour

Ce que corrige Chrome 138 : failles détectées et mécanismes affectés

En réponse à l’alerte, Google a livré Chrome 138 pour colmater plusieurs vulnérabilités critiques affectant le moteur JavaScript V8. Selon Bleeping Computer, la correction cible des confusions de type et des vérifications insuffisantes dans le code du chargeur.

La faille CVE-2025-6554, liée à V8, permet l’exécution de code arbitraire en exploitant des erreurs de gestion mémoire. Selon Forbes, cette vulnérabilité a été identifiée et patchée rapidement par le Threat Analysis Group de Google.

Tableau des vulnérabilités et statuts de correctif :

CVE

Composant

Type

Impact

Correctif

CVE-2025-6554

V8 (JavaScript)

Confusion de type

Exécution de code

Patch dans Chrome 138

CVE-2025-4664

Loader

Application insuffisante des politiques

Vol de données possible

Patch disponible

CVE-2025-5419

Multiples composants

Exploitation active

Accès non autorisé

Correctif déployé

Autres zero-days 2025

Divers composants

Zero-day

Élevé

Patch en déploiement

Intégrer ce correctif aide à limiter les attaques visant les sessions et les cookies, particulièrement quand des extensions ou des plug-ins obsolètes sont présents. Selon The Hacker News, un exploit de type image+HTML a déjà été observé ciblant des versions antérieures de Chrome.

Pour les organisations, l’enjeu est de synchroniser les postes sous Chrome et Microsoft Edge afin d’éviter des fenêtres d’exposition prolongées. Cette coordination prépare le passage à la section suivante, qui détaille les étapes pratiques de mise à jour.

Mesures immédiates pour les administrateurs :

- Vérifier versions de Chrome et Edge sur tous les postes

- Appliquer scripts de mise à jour centralisés pour les flottes

- Bloquer temporairement extensions non essentielles à l’accès

- Analyser journaux réseau pour activités suspectes

Comment vérifier et forcer la mise à jour Chrome 138 sur tous vos appareils

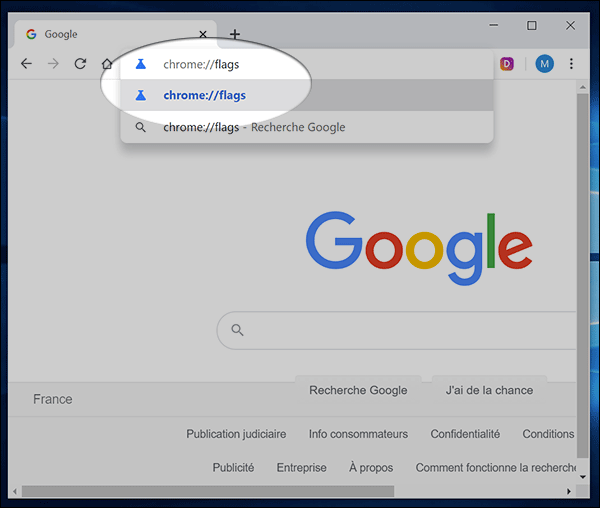

Ce point suit naturellement la description des failles et passe à l’opérationnel pour les utilisateurs individuels et les équipes IT. La procédure manuelle reste simple et rapide sur Windows, macOS ou Linux.

Ouvrez le menu principal de Chrome, allez sur Aide puis sur À propos de Google Chrome pour déclencher la recherche de mise à jour. Si une nouvelle version est détectée, le navigateur la télécharge et proposera un redémarrage pour finaliser l’installation.

Procédure rapide pour les postes non managés :

- Ouvrir Chrome et accéder à À propos de Google Chrome

- Lancer le téléchargement si la version est obsolète

- Relancer le navigateur pour appliquer le correctif

- Vérifier le numéro de version après redémarrage

Pour les environnements d’entreprise, privilégier les mises à jour centralisées via outils de gestion des correctifs. Selon Bleeping Computer, le déploiement automatique peut prendre plusieurs cycles selon la configuration des postes.

« J’ai forcé la mise à jour sur notre parc et nous avons bloqué une tentative d’exploitation sur un poste »

Marc L.

« Une page piégée a causé un comportement anormal, la mise à jour a réglé le problème »

Sophie D.

Compatibilité et risques pour Microsoft Edge et autres navigateurs

Ce lien avec la mise à jour éclaire la portée inter-navigateurs, car Edge partage le moteur Chromium et V8 avec Chrome. Les utilisateurs d’Edge doivent vérifier les mises à jour car un correctif Chrome n’est pas automatiquement appliqué à Edge tant que Microsoft n’a pas poussé sa propre version.

Tableau comparatif des navigateurs et recommandations :

Navigateur

Moteur

Mise à jour auto

Risque relatif

Recommandation

Google Chrome

Chromium / V8

Oui

Élevé si non patché

Appliquer Chrome 138

Microsoft Edge

Chromium / V8

Oui

Élevé si non patché

Vérifier patch Edge

Mozilla Firefox

Gecko

Oui

Moins concerné par V8

Mettre à jour Firefox

Apple Safari

WebKit

Oui

Différent mais vulnérabilités possibles

Appliquer patchs macOS

Procédures recommandées pour les navigateurs :

- Vérifier les versions de Chromium et Edge simultanément

- Conserver Firefox et Safari à jour sur tous les systèmes

- Limiter l’installation d’extensions non vérifiées

- Utiliser protections Kaspersky ou Avast pour couches supplémentaires

Ce passage prépare l’examen des scénarios d’exploitation observés dans la nature et ouvre sur des retours d’expérience concrets. L’analyse suivante illustre comment les attaques ont été menées et contrecarrées.

« Notre PME a subi une tentative d’intrusion exploitant une page malveillante non patchée »

Jean P.

Exemples d’attaques et bonnes pratiques pour limiter l’impact

Enchaînant sur le comparatif, il est utile d’examiner des cas concrets où la vulnérabilité a été exploitée afin d’identifier des règles opérationnelles simples. Ces bonnes pratiques s’appliquent aux utilisateurs individuels comme aux équipes IT.

Un scénario récurrent combine une page piégée et une image spécialement construite pour déclencher l’exploit, ciblant des versions vulnérables de Chrome. Selon The Hacker News, ce type d’attaque a été observé sur des versions antérieures à 136.0.7103.113, quand l’exploit était actif.

Consignes de prévention quotidienne :

- Éviter d’ouvrir des liens suspects ou des images non sollicitées

- Activer filtres d’email et sandboxing des pièces jointes

- Utiliser gestionnaires de mots de passe et MFA pour comptes sensibles

- Scanner régulièrement avec Kaspersky ou Avast sur postes critiques

« Ces zero-days montrent que la maintenance est la première ligne de défense »

Alex R.

Enfin, la coordination entre navigateurs, systèmes et solutions antivirus reste essentielle pour réduire la fenêtre d’exposition. L’enchaînement avec la surveillance continue permettra d’anticiper d’éventuelles nouvelles exploitations.

Source : Bleeping Computer, « Chrome zero-day coverage », 2025 ; Forbes, « Exploit reported in the wild », 2025 ; The Hacker News, « High-severity Chrome flaw », 2025.

Bonjour, Post très utile et bien rédigé. Je vais le recommander.