Il peut sembler étrange que votre ami intervienne dans une conversation par courrier électronique avec une pièce jointe que vous attendiez à moitié, mais le fait de douter de la légitimité du message peut vous sauver d’un dangereux malware.

Les enquêteurs de Zscaler ont partagé des détails sur les acteurs de la menace qui utilisent de nouvelles méthodes pour tenter d’échapper à la détection, afin de faire circuler un puissant malware de vol de mot de passe appelé Qakbot. Les chercheurs en cybersécurité sont alarmés par cette attaque mais ne sont pas surpris par le fait que les attaquants affinent leurs techniques.

« Les cybercriminels mettent constamment à jour leurs attaques pour essayer d’éviter la détection et, en fin de compte, atteindre leurs objectifs », a déclaré Jack Chapman, vice-président de Threat Intelligence chez Egress, par courriel. « Donc, même si nous ne savons pas spécifiquement ce qu’ils vont essayer ensuite, nous savons qu’il y aura toujours une prochaine fois, et que les attaques évoluent constamment. »

Les Chromebooks peuvent désormais décompresser plus que des fichiers ZIP

Hacker du voisinage amical

Dans leur billet, Zscaler passe en revue les différentes techniques d’obscurcissement que les attaquants emploient pour inciter les victimes à ouvrir leur courrier électronique.

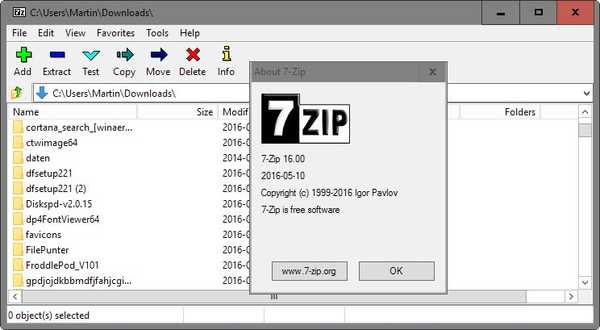

Il s’agit notamment d’utiliser des noms de fichiers séduisants avec des formats courants, tels que .ZIP, pour inciter les victimes à télécharger les pièces jointes malveillantes.

L’obscurcissement des logiciels malveillants est une tactique populaire depuis de nombreuses années, a indiqué M. Chapman, qui a vu des attaques cachées dans de nombreux types de fichiers différents, notamment des PDF et tous les types de documents Microsoft Office.

« Les cyberattaques sophistiquées sont conçues pour avoir les meilleures chances possibles d’atteindre leurs cibles », a déclaré M. Chapman.

Fait intéressant, Zscaler note que les pièces jointes malveillantes sont insérées en tant que réponses dans des fils de discussion actifs. Là encore, Chapman n’est pas surpris par l’ingénierie sociale sophistiquée en jeu dans ces attaques. « Une fois que l’attaque a atteint la cible, le cybercriminel a besoin qu’elle agisse, en l’occurrence qu’elle ouvre la pièce jointe de l’e-mail », explique M. Chapman.

Keegan Keplinger, responsable de la recherche et des rapports chez eSentire, qui a détecté et bloqué une douzaine d’incidents liés à la campagne Qakbot au cours du seul mois de juin, a également souligné l’utilisation de boîtes aux lettres électroniques compromises comme point fort de l’attaque.

« L’approche de Qakbot contourne les contrôles de confiance humaine, et les utilisateurs sont plus susceptibles de télécharger et d’exécuter la charge utile, pensant qu’elle provient d’une source fiable », a déclaré Keplinger par e-mail.

Adrien Gendre, Chief Tech and Product Officer chez Vade Secure, a souligné que cette technique était également utilisée dans les attaques Emotet de 2021.

« Les utilisateurs sont généralement formés à rechercher les adresses électroniques usurpées, mais dans un cas comme celui-ci, l’inspection de l’adresse de l’expéditeur ne serait pas utile car il s’agit d’une adresse légitime, bien que compromise », a déclaré Gendre dans une discussion par e-mail.

La curiosité a tué le chat

Selon M. Chapman, en plus de profiter de la relation préexistante et de la confiance établie entre les personnes concernées, l’utilisation par les attaquants de types et d’extensions de fichiers courants fait que les destinataires sont moins méfiants et plus susceptibles d’ouvrir ces pièces jointes.

Paul Baird, responsable de la sécurité technique au Royaume-Uni chez Qualys, note que même si la technologie devrait bloquer ce type d’attaques, certaines passeront toujours au travers. Il suggère que le seul moyen d’enrayer la propagation est de tenir les gens informés des menaces actuelles dans un langage qu’ils comprennent.

« Les utilisateurs doivent savoir, et être formés, que même une adresse électronique fiable peut être malveillante si elle est compromise », a convenu M. Gendre. « C’est particulièrement vrai lorsqu’un courriel comprend un lien ou une pièce jointe ».

Gendre suggère aux gens de lire attentivement leurs emails pour s’assurer que les expéditeurs sont bien ceux qu’ils prétendent être. Il souligne que les courriels envoyés depuis des comptes compromis sont souvent courts et précis, avec des demandes très directes, ce qui est une bonne raison de signaler le courriel comme suspect.

De plus, Baird souligne que les courriels envoyés par Qakbot sont généralement rédigés différemment des conversations que vous avez habituellement avec vos contacts, ce qui constitue un autre signe d’alerte. Avant d’interagir avec les pièces jointes d’un e-mail suspect, Baird suggère de se connecter avec le contact en utilisant un canal distinct pour vérifier l’authenticité du message.

« Si vous recevez un courriel contenant des fichiers que vous n’attendez pas, ne le regardez pas », conseille M. Baird. « L’expression « La curiosité a tué le chat » s’applique à tout ce que vous recevez par courrier électronique ».

Des informations très intéressantes! Parfaitement juste. C’est ce que je cherchais !