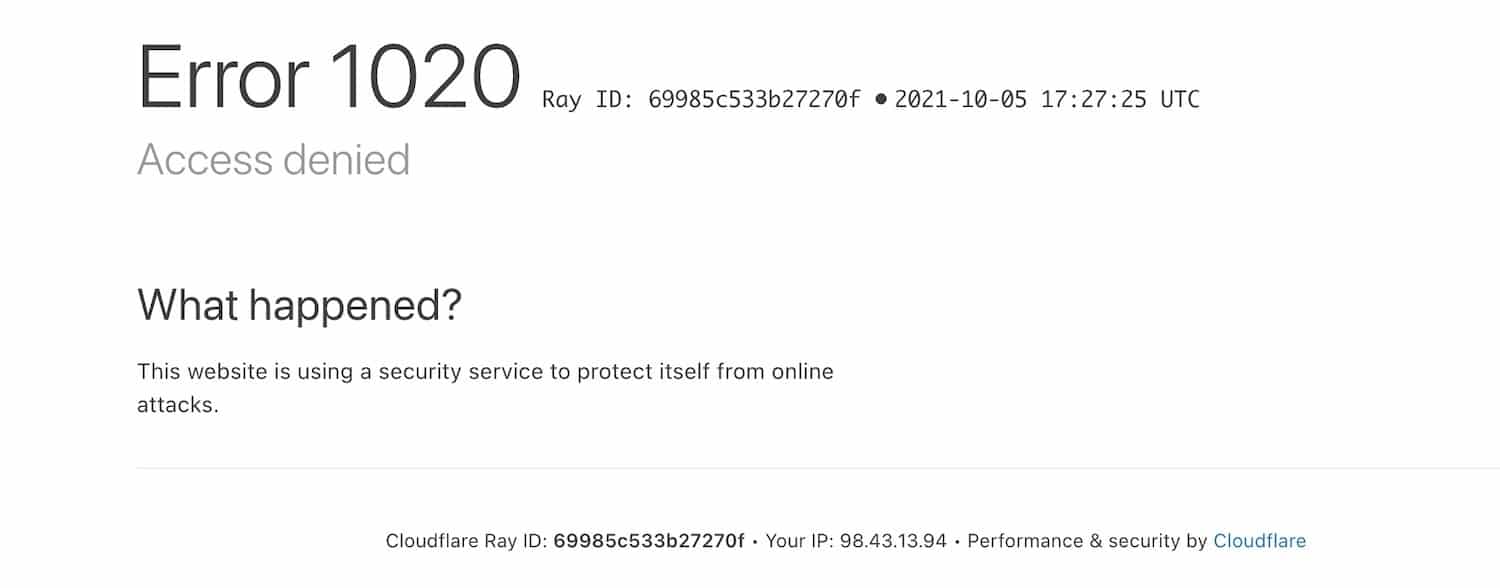

L’affichage de l’Erreur 1020 signale qu’un site protégé par Cloudflare a bloqué une requête jugée suspecte par ses règles de sécurité. Ce blocage survient souvent pour protéger la Protection DDoS et le Pare-feu Web, mais il peut aussi résulter d’un faux positif.

Comprendre l’origine précise facilite des solutions rapides, qu’il s’agisse d’un problème local sur l’ordinateur ou d’une règle appliquée côté serveur. Voici les points clés à retenir pour agir sans délai et reprendre l’Accès Internet en sécurité.

A retenir :

- Blocage IP par règles de sécurité Cloudflare

- Conflits de cookies et cache gênant

- Extensions de navigateur empêchant l’authentification

- Nécessité de contacter l’administrateur du site

Comprendre l’erreur 1020 de Cloudflare et ses causes

Après avoir identifié les enjeux listés, il faut définir précisément pourquoi la requête est considérée comme dangere par Cloudflare. Selon Cloudflare, l’Erreur 1020 survient quand une règle du Pare-feu Web bloque une requête utilisateur.

Plusieurs scénarios techniques expliquent ce blocage, depuis une plage d’IP marquée comme risquée jusqu’à un Serveur Proxy mal configuré. Ces causes déterminent ensuite les Méthodes de Dépannage adaptées à appliquer.

Pour illustrer, la violation d’une règle de pare-feu peut être déclenchée par un point d’accès non autorisé ou un user agent suspect. Cette analyse conduit naturellement aux étapes pratiques pour les visiteurs et les administrateurs.

Voici un tableau synthétique des causes courantes et des composants impliqués, utile pour orienter la réponse technique et opérationnelle.

Cause

Composant affecté

Symptôme visible

Violation de règle de pare-feu

Pare-feu Web

Page avec code 1020 et Ray ID

Plage IP signalée

DNS et filtrage IP

Blocage depuis plusieurs adresses

Conflit de cookies

Stockage local du navigateur

Redirections ou refus d’authentification

Serveur proxy ou VPN

Serveur Proxy

Adresse IP partagée bannie

Intégrer ces éléments aide à décider si l’intervention doit être locale ou côté serveur, et à préparer les données à fournir au support. Selon Kinsta, vérifier le Ray ID facilite le diagnostic côté fournisseur d’hébergement.

À présent, examinons les correctifs accessibles aux visiteurs pour résoudre le problème rapidement sans droits d’administration. Le passage suivant présente des actions concrètes et reproductibles.

Intitulé cookies navigateur :

- Activer cookies dans Chrome et Firefox

- Vider cache et cookies du site ciblé

- Désactiver extensions bloquant cookies

« J’ai restauré l’accès en réactivant les cookies et en vidant le cache, l’erreur a disparu instantanément »

Javier C.

Méthodes de dépannage pour les visiteurs affectés par l’erreur 1020

En lien direct avec l’analyse des causes, un visiteur peut souvent résoudre l’erreur sans contact avec le webmaster. Ces méthodes privilégient la simplicité et évitent les manipulations réseau complexes.

Premièrement, contrôler les paramètres du navigateur pour garantir l’activation des cookies et le comportement du cache. Selon LWS, le blocage des cookies tiers est une cause fréquente d’erreur 1020.

Deuxièmement, tester sans extensions et sans VPN permet d’isoler le problème entre client local et adresse IP fournie. Si le site continue de bloquer, la responsabilité se déplace vers l’administration du site.

Intitulé extensions problématiques :

- uBlock Origin et Privacy Badger

- NoScript et blocages de cookies

- Extensions de suppression automatique des cookies

Pour illustrer les étapes, suivez la procédure recommandée pour Chrome ou Firefox et relancez la page protégée par HTTPS. Ces étapes réduisent souvent les faux positifs sans toucher à la Configuration Réseau.

Action

But

Résultat attendu

Activer cookies

Permettre échanges Cloudflare

Suppression des erreurs liées aux cookies

Désactiver extensions

Éliminer interférences locales

Page accessible sans blocage

Vider cache

Retirer erreur mise en cache

Chargement de la page actualisé

Désactiver VPN temporaire

Vérifier IP fournie

Accès si IP précédente bannie

« Après avoir essayé deux navigateurs, le problème venait d’une extension obsolète, solution simple et efficace »

Marc L.

Si l’erreur persiste malgré ces méthodes, la prochaine étape consiste à contacter le propriétaire du site pour une vérification côté serveur. Le paragraphe suivant détaille les informations à fournir pour accélérer la résolution.

Informations utiles à transmettre au support

Ce point s’inscrit dans la logique d’escalade vers l’administrateur lorsque les actions locales ont échoué. Fournir le Ray ID et les horaires accélère considérablement l’enquête côté serveur.

Incluez la capture d’écran de l’erreur, le type de navigateur utilisé, et la démarche effectuée avant le blocage. Selon Cloudflare, ces éléments réduisent le temps d’investigation.

Intitulé données à fournir :

- Capture d’écran du code 1020 et Ray ID

- Horaires et fuseau horaire de l’incident

- Actions entreprises avant le blocage

Quand rechercher une aide extérieure

Ce complément suit la collecte d’informations et vise à déterminer si le blocage est légitime ou erroné. Réclamer une vérification du journal des événements du Pare-feu Web est souvent décisif.

Si le propriétaire confirme une règle bloquante, il peut procéder à une mise en liste blanche de l’adresse IP concernée. Dans le cas contraire, il faudra revoir les règles de sécurité côté Cloudflare.

« Le support du site a ajouté mon IP en liste blanche après réception du Ray ID, accès rétabli rapidement »

Élodie M.

Actions pour administrateurs et renforcement de la sécurité

Enchaînant sur les méthodes visiteurs, l’administrateur doit vérifier les logs et la Configuration Réseau pour identifier la règle bloquante. Selon Kinsta, consulter le journal du pare-feu permet d’identifier la règle exacte violée.

Les équipes peuvent ajuster les règles Cloudflare, affiner les listes blanches, et surveiller les flux via le DNS et le Serveur Proxy. Ces mesures renforcent la résilience face aux attaques réelles et aux faux positifs.

Intitulé actions administrateur :

- Vérifier journal d’événements du pare-feu

- Analyser les Ray ID signalés par les visiteurs

- Ajouter IP en liste blanche si légitime

En parallèle, activer ou renforcer les protections HTTPS et la Protection DDoS stabilise les services en ligne tout en permettant des exceptions temporaires pour dépannage. Cette approche équilibre sécurité et accessibilité.

Réglages pratiques dans Cloudflare pour réduire les faux positifs

Ce point suit la nécessité de réduire les blocages injustifiés sans affaiblir la sécurité du site. Ajuster la sensibilité des règles et tester via des environnements isolés est recommandé.

Les administrateurs doivent documenter chaque modification et monitorer l’effet sur le trafic via analytics et journaux. Cette discipline évite les régressions et protège la réputation du service.

Paramètre

Action recommandée

Impact attendu

Sensibilité du pare-feu

Réduire au niveau modéré lors des tests

Moins de faux positifs immédiats

Listes d’accès

Ajouter IP vérifiées en liste blanche

Accès rétabli pour utilisateurs légitimes

Règles personnalisées

Documenter et tester en staging

Réduction des erreurs en production

Monitoring DNS

Surveiller résolutions et anomalies

Détection précoce d’attaques

Enfin, une politique claire de communication aux visiteurs aide à limiter les sollicitations et à accélérer la résolution. Prévoir un formulaire pour envoyer Ray ID et capture facilite le travail du support.

« En tant qu’administrateur, j’ai appris qu’un journal clair évite des heures de debugging inutiles »

Pauline R.

Source : Cloudflare, « Error 1020: Access denied », Cloudflare Support ; Kinsta, « How to fix Cloudflare Error 1020 », Kinsta ; LWS, « Comment corriger l’erreur 1020 Cloudflare », LWS.