Kali Linux est la distribution de référence pour les tests d’intrusion et l’analyse forensique en 2025, utilisée par professionnels et étudiants. Basée sur Debian et maintenue par Offensive Security, elle regroupe des centaines d’outils spécialisés pour la sécurité.

Ce guide pratique décrit la préparation d’une image ISO, la vérification de sa signature, la création d’un média bootable et l’installation sécurisée. La suite présente les points essentiels pour réussir l’installation.

A retenir :

- Télécharger l’image ISO depuis le site officiel

- Vérifier signature SHA256 et clé GPG officielle

- Choisir média bootable ou machine virtuelle selon usage

- Partitionner avec chiffrement et LVM pour sécurité

Préparer une image ISO vérifiée pour Kali Linux

Après avoir pris connaissance des éléments essentiels, la première étape consiste à préparer et vérifier l’image ISO de Kali Linux. La vérification garantit l’intégrité de l’image et prévient les risques liés aux images corrompues ou altérées.

Selon Offensive Security, il faut récupérer les fichiers SHA256SUMS et SHA256SUMS.gpg fournis avec l’image ISO afin de confirmer l’origine. Si la signature GPG n’est pas valide, il faut interrompre le téléchargement et vérifier le miroir.

La commande pour importer la clé officielle se présente classiquement via wget ou un serveur de clés, ce qui permet de vérifier l’empreinte de la clé. Cette opération reste la garantie la plus fiable avant de flasher un média.

Ensuite, vous pourrez créer le média bootable ou configurer une machine virtuelle pour l’installation proprement dite.

Vérifier l’empreinte, puis comparer le SHA256 avec le fichier téléchargé, c’est la méthode standard recommandée par la documentation officielle. Selon la documentation Kali, la signature doit afficher « Good signature » pour continuer.

Un exemple vécu illustre l’enjeu : Léa, administratrice chez une PME, a évité une image compromise grâce à cette vérification stricte avant déploiement. Son anecdote montre l’efficacité d’un contrôle simple mais systématique.

Intégrité des fichiers :

- Fichier ISO officiel téléchargé depuis kali.org :

Action

Commande ou outil

But

Télécharger ISO

wget ou navigateur

Obtenir l’image depuis le site officiel

Importer clé GPG

gpg –import archive-key.asc

Valider l’origine des signatures

Vérifier signature

gpg –verify SHA256SUMS.gpg SHA256SUMS

Confirmer la signature « Good signature »

Comparer hash

sha256sum –check

Vérifier l’intégrité du fichier ISO

« J’ai évité un ISO compromis en vérifiant la signature GPG avant tout flash de clé USB »

Alex R.

Outils de récupération :

- wget pour récupération sur serveur sécurisé :

Pour récupérer la clé officielle, on utilise souvent la commande wget ou un keyserver GPG selon les préférences système. Sous certains environnements Windows, l’accès passe par des utilitaires compatibles.

Selon IT-Connect, il est crucial d’utiliser des miroirs approuvés afin d’éviter les sources non fiables. Les distributions comme Debian fournissent des mécanismes similaires pour la vérification.

Vérification des signatures et des hachages

Ce point s’inscrit dans la préparation de l’image ISO et conditionne la suite de l’installation. La présence des fichiers SHA256SUMS et SHA256SUMS.gpg est le standard adopté par Kali et Debian.

Les commandes gpg et sha256sum permettent de vérifier la correspondance entre l’ISO et son empreinte, conformément aux recommandations d’Offensive Security. En cas d’erreur, il faut reprendre le téléchargement depuis un miroir officiel.

Précaution pratique : importer la clé, contrôler son empreinte grâce à gpg –fingerprint, puis vérifier la signature affiche la mention « Good signature ». Cette séquence évite des incidents de sécurité.

Outils de téléchargement et compatibilité

Ce point précise les outils utilisables pour créer un média bootable ou pour monter l’ISO dans une VM. Sous Windows, Rufus est souvent privilégié pour sa simplicité.

Sur Linux, UNetbootin ou la commande dd restent des alternatives robustes selon le niveau d’expertise. VirtualBox et VMware permettent l’usage d’un ISO sans clef physique pour les tests rapides.

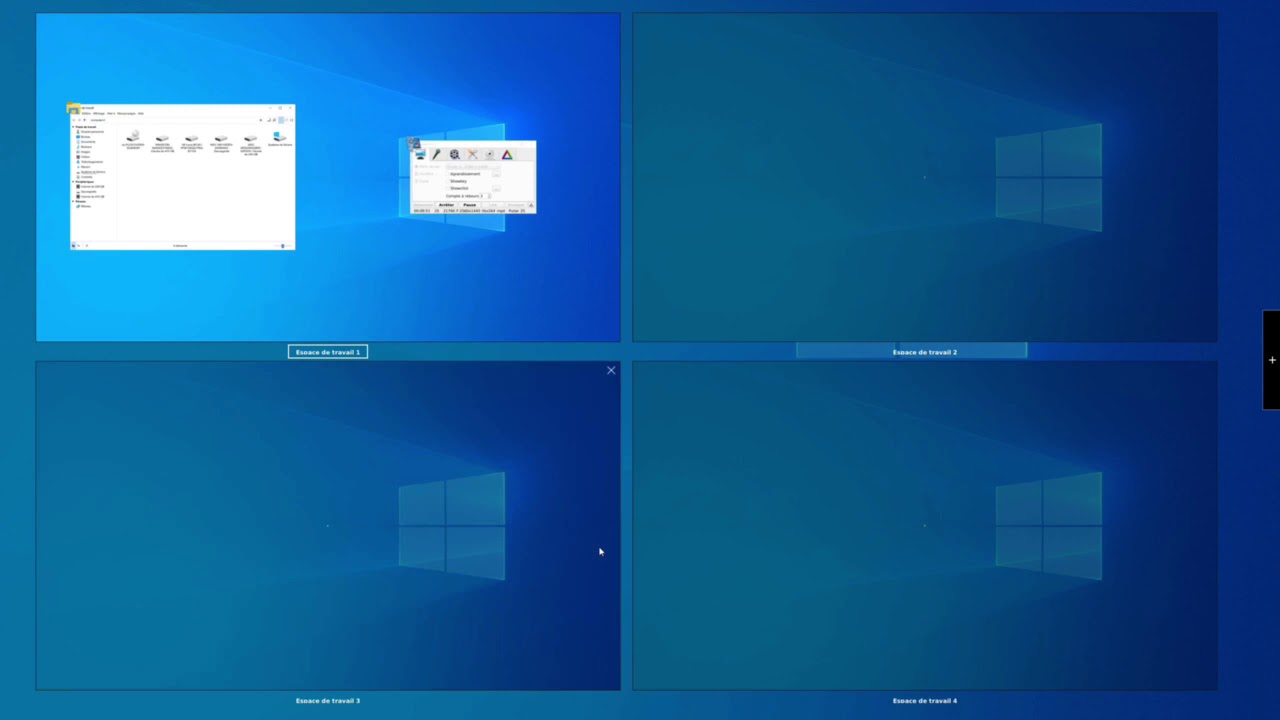

Créer un média bootable ou configurer une VM pour Kali

Enchaînant sur la préparation de l’ISO, il faut choisir entre installer sur une machine physique ou sur une machine virtuelle selon l’usage. Le choix dépend de l’objectif pédagogique ou opérationnel du test.

Pour les utilisateurs sous Microsoft Windows, Rufus offre une interface pour créer une clé USB bootable rapidement et de manière fiable. Sous Linux, UNetbootin reste très répandu.

Pour des environnements isolés, VirtualBox ou VMware permettent d’exécuter Kali sans toucher au disque principal. Selon la documentation officielle, les VMs sont recommandées pour l’apprentissage et les laboratoires.

Enchaînement logique : après avoir préparé le média ou la VM, l’étape suivante concerne le partitionnement et la configuration du disque durant l’installation.

Options médias :

- Clé USB bootable avec Rufus sous Windows :

Hyperviseur

Plateforme

Avantage

Limite

VirtualBox

Windows, Linux, macOS

Gratuit et simple pour labos

Moins optimisé pour GPU

VMware Workstation

Windows, Linux

Performances supérieures

Licence payante pour usage pro

Hyper-V

Windows

Intégration Microsoft

Moins portable vers autres plateformes

VM sur cloud

Provider dépendant

Scalabilité et isolation

Coût selon usage

« Sur mon portable Asus, l’utilisation de VirtualBox m’a permis d’expérimenter sans risquer mes données personnelles »

Léa M.

Clé USB ou VM :

- VM pour apprentissage isolé sans altérer le système hôte :

Pour un déploiement sur matériel réel, vérifiez la compatibilité matérielle, notamment processeurs Intel et pilotes réseau sur portables Asus. Certains pilotes propriétaires peuvent nécessiter un travail additionnel après installation.

Clé USB avec Rufus ou UNetbootin

Ce sous-ensemble présente les étapes pratiques pour flasher une clé USB amorçable avec Rufus ou UNetbootin. La procédure inclut le formatage et le choix du schéma de partitionnement adapté au BIOS ou UEFI.

Sur Windows, Rufus propose des options pour écrire l’image en mode ISO ou DD, selon la recommandation d’Offensive Security. Sous Linux, UNetbootin conserve une approche graphique simple pour les novices.

Astuce : conservez une copie du fichier SHA256SUMS et du fichier GPG sur un autre média pour vérification différée. Cela évite les mauvaises surprises lors d’un nouveau déploiement.

Configurer VirtualBox et VMware

Ce point détaille les réglages VM pour Kali, avec allocation de ressources raisonnable et choix du disque virtuel en mode dynamique ou fixe. Il convient d’assigner suffisamment de RAM et de CPU selon les tests prévus.

Selon la documentation, activer la virtualisation matérielle améliore les performances sur processeurs Intel. Pour VMware, l’optimisation des drivers et des VMware Tools facilite l’usage des périphériques réseau et USB.

Prochaine étape : pendant l’installation, la gestion des partitions et le chiffrement restent des décisions cruciales pour la sécurité opérationnelle.

Installation et partitionnement sécurisé de Kali Linux

Partant de la configuration du média ou de la VM, l’installation engage le partitionnement, le chiffrement et la configuration réseau. Ces choix influent directement sur la sécurité et la maintenabilité du système.

Lors de l’étape d’installation, l’assistant propose la sélection du langage, du clavier et de l’interface réseau, puis la configuration manuelle ou automatique de l’IP. Selon la capture d’écran type, en cas d’erreur l’assistant permet la saisie manuelle des paramètres réseau.

Le mot de passe du super-utilisateur root est demandé et la pratique commune sur Kali consiste à limiter le nombre de comptes, souvent en conservant principalement root. Cette pratique dépend toutefois des règles internes de chaque organisation.

Ensuite, il faut choisir un mode de partitionnement assisté et chiffré pour protéger les données, puis décider des volumes séparés pour /home, /var et /tmp. Ce choix optimise sécurité et récupération.

Paramètres disque :

- Partitionnement assisté avec chiffrement recommandé pour tests sécurisés :

Partition

Rôle

Avantage

/

Système

Isolation du système racine

/home

Données utilisateur

Facilite sauvegarde séparée

/var

Logs et services

Limite impact des logs volumineux

/tmp

Fichiers temporaires

Renforce la sécurité des temporaires

« J’ai choisi le partitionnement chiffré et cela m’a sauvé lors d’un incident matériel »

Pierre N.

Configuration réseau et bootloader :

- Fournir adresse IP, masque et passerelle en mode manuel si nécessaire :

L’assistant propose ensuite l’installation de GRUB sur le disque sélectionné et la communication avec un miroir pour les mises à jour continues. Selon Offensive Security, configurer un miroir fiable accélère les mises à jour et réduit les risques.

Lors du dernier redémarrage, il faudra retirer l’image ISO et saisir la phrase secrète si le chiffrement a été activé. Après ouverture, l’écran de connexion standard de Kali apparaît, prêt pour le premier démarrage d’outils.

« L’installation s’est déroulée proprement et la configuration du miroir a simplifié les mises à jour »

Samir B.

Remise en pratique :

Source : Offensive Security, « Installing Kali Linux », kali.org, 2024 ; IT-Connect, « Installation de Kali Linux à partir d’une image ISO », it-connect.fr, 2023 ; Kali Linux Documentation, « Installing Kali Linux », docs.kali.org, 2024.