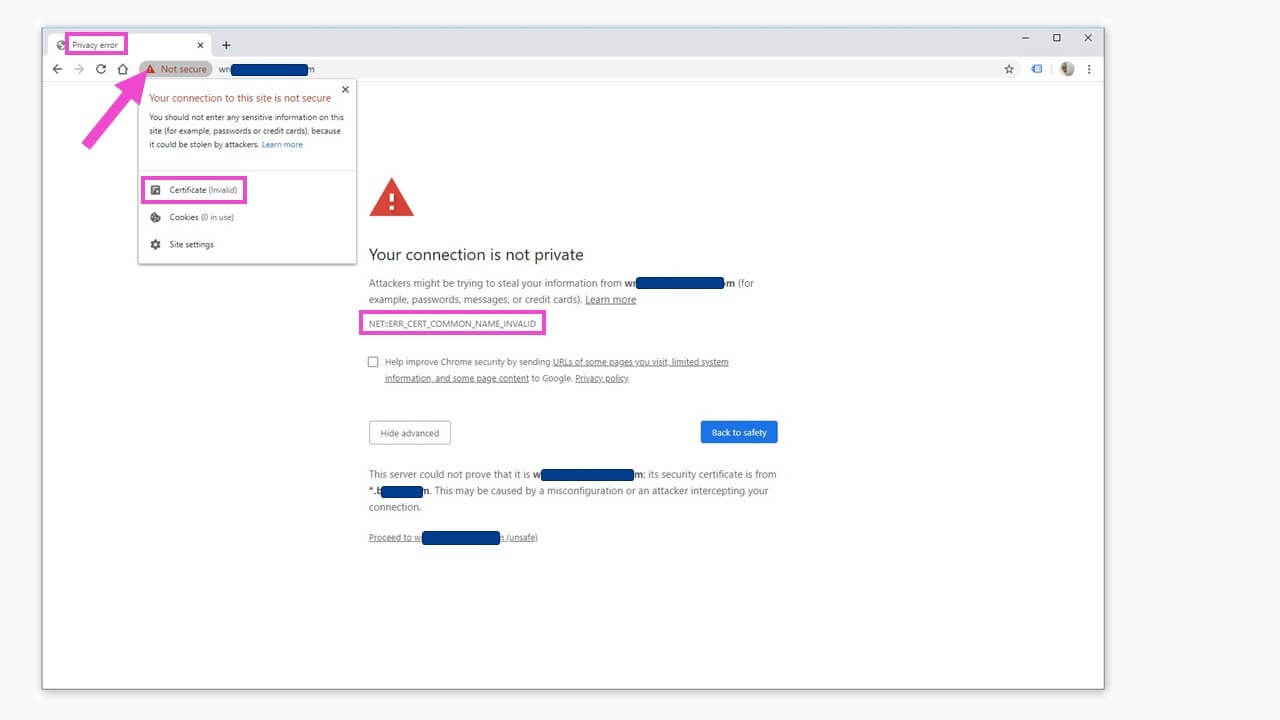

Le message NET::ERR_CERT_COMMON_NAME_INVALID survient quand un navigateur détecte un décalage entre l’URL visitée et le nom présent sur le certificat SSL du site. Ce signal protège l’utilisateur d’une possible usurpation ou d’une mauvaise configuration côté serveur, et mérite un diagnostic méthodique avant toute action risquée.

Ce guide confronte les causes techniques et les correctifs pratiques, pour internautes et responsables de site web, en privilégiant des étapes vérifiables et faciles à exécuter. La suite propose des points clés pratiques et des vérifications à exécuter sans risque pour vos données.

A retenir :

- Vérifier l’URL et le protocole HTTPS

- Contrôler la date et l’heure système

- Tester sur un autre réseau ou navigateur

- Vérifier le certificat et les SAN du serveur

Comprendre NET::ERR_CERT_COMMON_NAME_INVALID pour l’utilisateur

Le passage précédent a résumé les gestes rapides et sécurisants à effectuer avant toute manipulation plus technique. Lorsque le navigateur affiche NET::ERR_CERT_COMMON_NAME_INVALID, il indique que le « nom commun » du certificat ne correspond pas à l’URL visitée, ce qui bloque l’établissement d’une connexion chiffrée.

Selon Google, ce type d’erreur empêche les échanges HTTPS jusqu’à résolution complète, afin de protéger l’utilisateur contre une interception potentielle. Selon Mozilla, la vérification du champ SAN est essentielle pour les certificats multi-domaines, et elle doit être validée par l’administrateur du site.

Étapes rapides :

- Recharger la page et tester en navigation privée

- Vérifier la date et l’heure locales

- Changer de réseau ou désactiver le VPN

Code d’erreur

Signification

Action initiale recommandée

NET::ERR_CERT_COMMON_NAME_INVALID

Nom du certificat non concordant avec l’URL

Vérifier l’URL et le certificat serveur

NET::ERR_CERT_DATE_INVALID

Certificat expiré ou horloge système incorrecte

Synchroniser la date et l’heure

NET::ERR_CERT_AUTHORITY_INVALID

Autorité émettrice non reconnue

Contrôler l’AC ou la chaîne de certificats

ERR_SSL_PROTOCOL_ERROR

Échec générique de négociation SSL/TLS

Tester depuis un navigateur à jour

Je l’ai vécu personnellement :

« J’ai vu cette erreur après avoir forcé www vers non-www, le certificat ne couvrait plus le domaine exact »

Alex N.

Cette expérience illustre la fréquence des erreurs liées aux redirections mal configurées, surtout après des migrations ou des modifications d’URL. En pratique, recharger la page après correction permet souvent de lever l’alerte si le certificat a été réinstallé correctement.

Diagnostiquer côté serveur et corriger le certificat SSL

Le passage précédent montrait les symptômes observables côté client et amusait la prudence avant toute action. Une vérification serveur commence par l’analyse du certificat, du champ SAN et de la chaîne d’autorités, pour identifier un nom manquant ou une autorité non reconnue.

Selon DigiCert, l’examen des champs CN et SAN permet d’identifier les discordances entre certificats et URL, étape cruciale avant toute réémission. Selon Let’s Encrypt, une réémission rapide pour couvrir les sous-domaines manquants est une solution fréquente et automatisable.

Vérifications administratives :

- Inspection du certificat via l’icône cadenas du navigateur

- Contrôle de la liste SAN et du CN du certificat

- Vérification de la chaîne jusqu’à l’autorité racine

- Réémission du certificat si domaine non inclus

Identifier les erreurs SAN et CN

Ce point s’articule avec le diagnostic serveur et l’analyse initiale du certificat, pour repérer les domaines absents. Ouvrez les détails du certificat via le navigateur, puis vérifiez que le CN ou les SAN contiennent bien tous les sous-domaines attendus.

Si un domaine manque, la solution la plus propre consiste à émettre un certificat couvrant tous les hôtes pertinents, ou à utiliser un certificat multidomaine. Les certificats Wildcard peuvent aider, mais ils ne couvrent pas toujours tous les chemins d’usage.

Réinstaller ou renouveler le certificat

Ce sous-point suit l’identification d’un certificat défectueux et propose des actions concrètes pour le corriger. Sur la plupart des hébergements, la réinstallation du certificat via le panneau d’administration résout l’erreur une fois la chaîne complète fournie.

Pour Let’s Encrypt, l’automatisation via Certbot peut régénérer et déployer un certificat compatible avec les SAN requis, tandis que les autorités commerciales comme DigiCert ou Sectigo offrent un support pour les configurations complexes. Cette démarche prépare la vérification finale côté client.

Retour d’expérience utilisateur :

« Après réinstallation du certificat couvrant www et non-www, l’erreur a disparu immédiatement »

Camille N.

Solutions côté client pour lever l’avertissement

Le rapprochement précédent préparait le passage aux gestes pratico-pratiques à réaliser depuis votre appareil, face à l’erreur. Les actions côté client évitent souvent une fausse alerte et permettent de déterminer si le problème vient du réseau, du navigateur ou du serveur.

Selon Microsoft, la synchronisation de l’horloge système corrige fréquemment NET::ERR_CERT_DATE_INVALID apparent, tandis que la purge du cache et des cookies résout des incohérences locales de certificat. Selon Avast, les antivirus qui interceptent le HTTPS peuvent parfois provoquer des alertes et méritent un contrôle.

Conseils pratiques :

Options réseau :

- Basculer entre Wi‑Fi et données mobiles

- Tester sur un réseau différent ou filaire

- Désactiver temporairement le VPN si nécessaire

Vérifications rapides sur l’appareil

Ce bloc fait suite aux conseils pratiques et propose une checklist immédiate pour l’utilisateur final. Vérifiez la date et l’heure, videz le cache du navigateur, et testez en mode privé pour exclure les extensions intrusives.

Si un antivirus ou un proxy est présent, passez en revue ses paramètres d’analyse HTTPS pour éviter l’interception du certificat, en privilégiant les réglages qui n’altèrent pas la validation SSL. Les éditeurs comme Kaspersky, Norton, Bitdefender, ESET, et Comodo proposent des options d’analyse HTTPS modifiables.

Quand envisager le contournement manuel

Cette section prolonge les vérifications et aborde le risque du contournement manuel de l’alerte navigateur. N’acceptez de poursuivre que si vous êtes certain de la fiabilité du site et si toutes les autres vérifications ont échoué.

Le contournement expose vos données à des risques de phishing et d’interception, et il n’est recommandé que pour des sites internes connus ou lors d’un dépannage contrôlé. Protégez alors vos identifiants et évitez toute transaction sensible.

Opinion professionnelle :

« Il est préférable de corriger le certificat côté serveur plutôt que de contourner l’alerte en client »

Marc N.

Ce point de vue encourage la résolution pérenne et limite l’exposition des utilisateurs aux attaques par interception. La collecte d’informations et la collaboration avec l’hébergeur restent souvent la voie la plus sûre pour résoudre définitivement l’erreur.

Témoignage d’administrateur :

« Nous avons corrigé le problème après ajout du sous-domaine absent dans le SAN, puis tout est redevenu normal »

Jean N.

Autorité de certification

Caractéristique

Usage courant

Let’s Encrypt

Gratuit et automatisé

Sites web publics et automatisation

DigiCert

Commercial, support étendu

Entreprises et certificats EV

Sectigo (Comodo)

Large gamme commerciale

PME et hébergement mutualisé

Symantec

Ancienne marque, migration requise

Certificats legacy à migrer

En pratique, la collaboration entre l’administrateur et l’utilisateur permet généralement de résoudre l’alerte rapidement et durablement. L’utilisation d’outils modernes et d’une AC reconnue élimine la majorité des causes courantes rencontrées en 2025.

Source : Let’s Encrypt, « Certificate FAQ », Let’s Encrypt, 2024 ; DigiCert, « Certificate Troubleshooting », DigiCert Knowledgebase, 2023 ; Mozilla, « About secure connections », Mozilla Support, 2024.

Excellent article et très informatif! Les services de marketing médical en ligne offrent l’opportunité incroyable pour les professionnels de santé. Merci pour le partage de cet article et pour les conseils pratiques!