Les cyberattaques constituent une menace sérieuse pour les entreprises et les organisations. L’utilisation d’équipes rouges est une méthode de préparation à ces attaques. Découvrez comment ils fonctionnent et pourquoi c’est important.

Sommaire

Qu’est-ce que Red Teaming (ou l’équipe Rouge)?

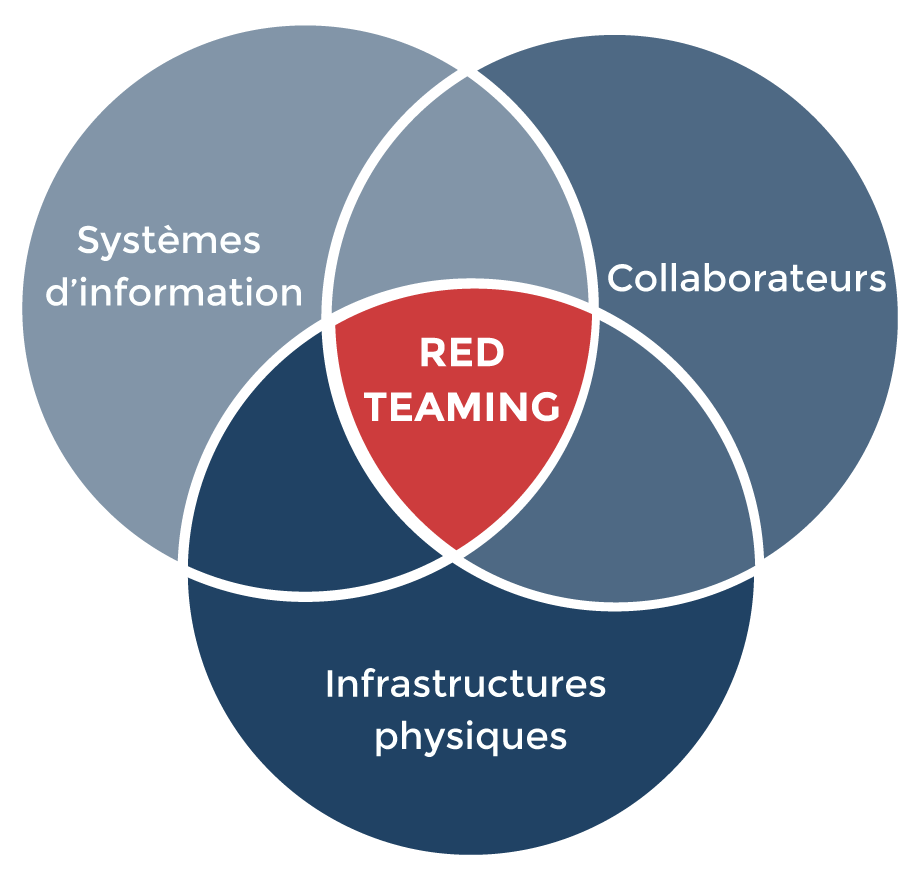

Une équipe rouge est constituée d’un groupe composé de professionnels de la sécurité expérimentés. Ils simulent des attaques réelles et testent les cyberdéfenses, les protocoles de sécurité et d’autres aspects au sein d’une organisation. Ils utilisent les mêmes outils et méthodes pour atteindre leurs objectifs. L’objectif fondamental d’une équipe rouge est de découvrir les faiblesses et les vulnérabilités de tout système, qui pourraient être utilisées par des acteurs malveillants. Ce processus, qui consiste à détecter les problèmes de sécurité et à les signaler à une organisation, est connu sous le nom de « red teaming ».

L’équipe rouge peut être composée de pirates internes ou externes qui travaillent à la demande de l’organisation.

Le nom « équipe rouge » vient des jeux militaires que les nations utilisent pour tester leurs stratégies et plans opérationnels. Ils demandent à un petit groupe de jouer en tant qu’antagoniste et d’essayer de pénétrer leurs défenses. Ce groupe hostile est connu sous le nom d’équipe rouge.

Comment fonctionnent les Red Teaming ?

Les équipes rouges reçoivent une mission spécifique, telle qu’un service perturbateur, l’accès à des ressources sensibles, la plantation de logiciels malveillants, la compromission d’un compte donné. Ces objectifs restent inconnus de l’équipe de sécurité d’une organisation.

L’escouade rouge peut utiliser tous les moyens nécessaires pour atteindre l’objectif. Cependant, ils ne volent pas de données et ne causent aucun dommage.

La plupart des exercices des équipes rouges sont structurés, avec planification, rapports d’exécution et débriefing.

Certaines des méthodes d’infiltration courantes utilisées par les équipes rouges incluent l’ingénieur social, l’exploitation de services réseau qui ne sont pas corrigés ou configurés correctement, l’accès à des installations sécurisées, le détournement d’applications de sites Web, et bien d’autres. Ces méthodes permettent aux équipes rouges d’accéder aux systèmes informatiques de l’organisation sans déclencher de systèmes de détection d’intrusion ni alerter le personnel de sécurité.

Ils peuvent également masquer leur identité en utilisant des outils et des services, tels que des serveurs proxy, des VPN ou un cryptage.

Pourquoi Le Red Teaming Est-Elle Si Importante?

Il est important pour toute organisation d’avoir une équipe rouge. Cela présente de nombreux avantages. Plus important encore, les équipes rouges aident les organisations à évaluer leur sécurité du point de vue des pirates informatiques et des acteurs malveillants. Ils peuvent répondre à des questions telles:

Avec quelle facilité pouvez-vous violer la sécurité de votre organisation et accéder à son réseau ou à son service?

Dans quelle mesure votre organisation est-elle compétente ou efficace pour détecter une cyberattaque et y répondre?

Quel préjudice un attaquant peut-il causer aux systèmes de l’organisation?

À quelle vitesse l’organisation est-elle capable de se remettre d’une attaque?

Red teaming permet à une organisation d’identifier ses vulnérabilités et d’évaluer l’efficacité de ses protocoles de sécurité. De plus, cela aide à sensibiliser les employés à la sécurité et aux bonnes pratiques. De plus, cela améliore la communication entre l’équipe de cybersécurité de l’organisation, les autres parties prenantes et les employés.

Comment les tests de pénétration assurent la sécurité des systèmes

Quelle est la différence entre le Red Teaming et les Tests d’intrusion?

Le test d’intrusion est similaire au red teaming en ce sens qu’il peut aider une entreprise à se préparer aux menaces. Chaque test a son propre ensemble de méthodes, de portées et d’objectifs.

Le but des tests d’intrusion est de découvrir toutes les vulnérabilités et faiblesses d’un système, d’un réseau, d’un service et d’un site Web. Les professionnels de la sécurité examinent les faiblesses du système. L’équipe de sécurité de l’organisation est consultée avant d’effectuer des tests d’intrusion. Il est souvent requis par les normes et réglementations telles que la conformité de sécurité FDIC et PCI DSS.

Red teaming simule une attaque réelle sans aucune contrainte de temps ni restriction. Les équipes rouges reçoivent également une mission spécifique. Cependant, l’équipe rouge n’a pas à rechercher toutes les faiblesses de sécurité; il lui suffit de trouver un moyen d’atteindre son objectif. De plus, comme cela a été expliqué précédemment, l’équipe rouge a un contrôle total sur ses méthodes et ses voies.

La cybersécurité: un outil important

Le Red teaming peut être un outil précieux dans l’arsenal de toute institution ou organisation pour évaluer sa sécurité et découvrir les vulnérabilités afin de se tenir au courant d’un paysage de menaces en constante évolution. Les équipes rouges sont plus efficaces que d’autres méthodes ou contraintes de temps car elles peuvent penser comme une attaque et se frayer un chemin dans le système. Cela les aide à découvrir des lacunes et des vulnérabilités qui passeraient autrement inaperçues.